| 사용자 메일 주소 따라 아이콘 변경되는 피싱 메일 유포... 파비콘 기능 악용 | 2023.01.18 |

본인 계정의 메일 서비스 종류에 따라 해당하는 아이콘으로 자동 변경돼 유포

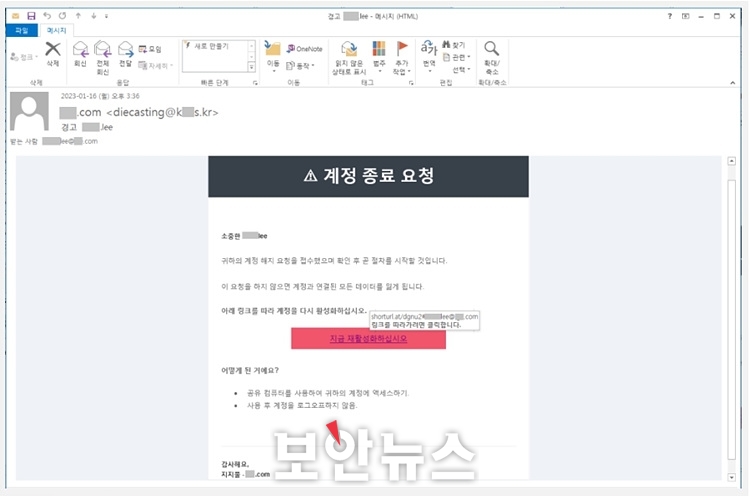

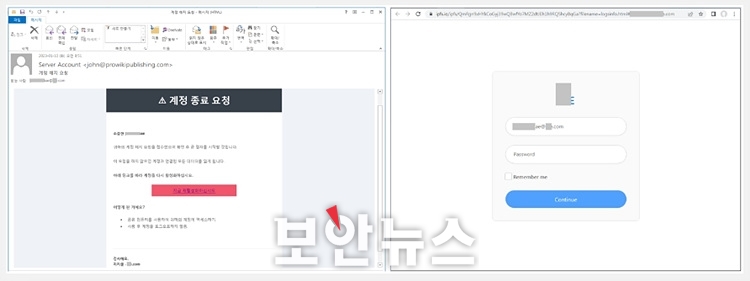

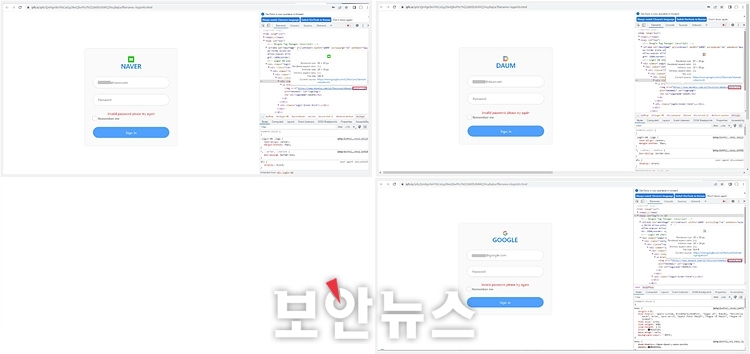

[보안뉴스 김영명 기자] 최근 쏟아져 나오는 수많은 피싱 메일 가운데 사용자가 입력하는 본인 계정의 메일 서비스 종류에 따라 그에 해당하는 아이콘으로 변경돼 유포 중인 피싱 메일이 확인됐다.  ▲최근 유포된 피싱 메일[자료=안랩 ASEC 분석팀] 안랩 ASEC 분석팀에 따르면, 해당 피싱 메일은 지난 16일 날짜로 유포된 메일로, 계정이 종료됨을 경고하며 다시 활성화가 필요할 시 ‘지금 재활성화하십시오’ 링크를 클릭하도록 유도한다. 링크를 클릭하면 연결된 피싱 페이지를 통해 사용자들의 이메일 계정과 비밀번호가 유출된다. 이때 연결된 페이지 상에서 기존과 다른 점이 확인된다. 기존에는 사용자의 메일 계정이 이미 자동 완성돼 있으며, 비밀번호만 입력하면 되는 형식이었다. 그런데 이번 피싱에서는 메일 계정까지 입력하도록 했다.  ▲유포 메일(좌)과 피싱 페이지(우)[자료=안랩 ASEC 분석팀] 그런데 이때 사용하는 ‘@’ 하위의 메일 서비스 종류에 따라 피싱 페이지의 아이콘이 변경된다. 이것은 구글에서 지원하는 파비콘(favicons) 기능을 이용한 것이 확인된다. 파비콘은 웹사이트나 웹페이지를 대표하는 아이콘이다.  ▲NAVER 파비콘, DAUM 파비콘, google 파비콘(왼쪽 위부터 시계 방향으로)[자료=안랩 ASEC 분석팀] 페이지 상 입력된 계정 정보들은 특정 명령제어(C2) 서버로 정보가 전송되는데, 이때 전송되는 주소가 본지가 지난 번 보도했던 피싱 웹서버 관련 도메인 주소와 동일하다. 동일 제작자가 다양한 형태로 제작해 피싱 공격을 수행하는 것으로 추정된다. 다양한 형태로의 피싱 공격이 수행되므로 사용자들의 메일 열람에 각별한 주의가 필요할 것으로 보인다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|