| OT 네트워크 보안에 대한 편견을 깨는 두 가지 실험 결과 | 2023.02.17 |

최근 두 보안 회사에서 OT 네트워크를 해킹하고 보고서를 작성했다. 우리가 가지고 있던 OT 보안에 대한 선입견을 깨는 결과가 나왔다. OT 네트워크 방어법에 대한 심도 깊은 고민이 필요해 보인다.

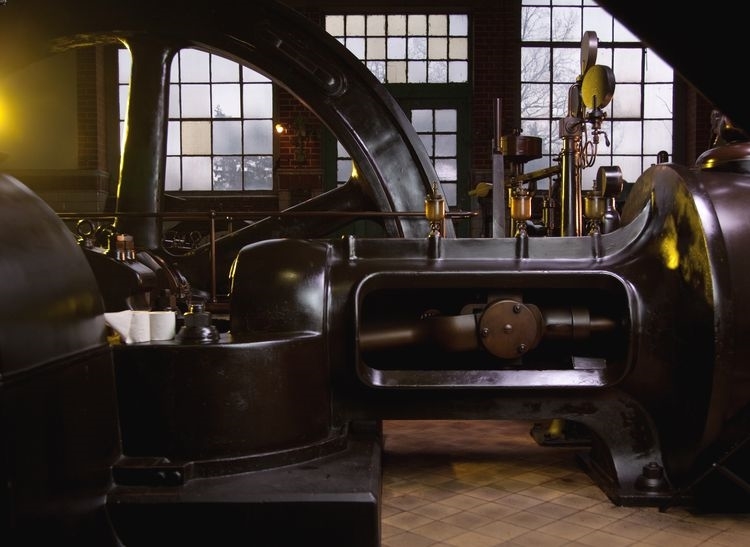

[보안뉴스 문정후 기자] IT와 OT 네트워크의 경계선이 빠르게 흐려지는 상황에서, 기존 OT 보안 장치들을 가지고 자산을 보호한다는 게 점점 불가능해지고 있다. 최근 두 건의 연구 보고서가 발표되면서 OT 네트워크가 직면한 실제적인 위험성이 보다 구체적으로 드러났다. OT 보안에 대대적인 변화가 필요해 보인다.  [이미지 = utoimage] 두 보고서 중 하나는 보안 업체 포스카웃 테크놀로지스(Forescout Technologies)가 발표한 것으로, 이곳의 연구원들은 OT 네트워크의 보호 장치들을 전부 우회해 침투한 후 횡적으로 움직여 또 다른 네트워크 세그먼트에 접근하는 데 성공했다고 한다. 심지어 PLC들이 존재하고 물리적인 운영이 시행되는 제어 층위에까지 도달했다. 연구원들은 슈나이더 모디콘 M340 PLC(Schneider Modicon M340 PLC)에서 새롭게 발견된 두 개의 취약점들을 실험에 활용했다. 둘 다 포스카웃 측에서 직접 찾아낸 것으로, 하나는 원격 코드 실행 취약점이었고, 다른 하나는 인증 우회 취약점이었다. 이 취약점들을 통해 PLC 장비를 침해한 후, 거기서부터 같은 망에 연결된 장비들에까지 손을 뻗쳤다. 그렇게 함으로써 물리적 운영에까지 영향을 미치려 한 것이다. “OT 네트워크의 가장 낮은 층위에 있는 레벨 1 장비들과 레벨 1 네트워크는 우리가 일반적으로 알고 있는 이더넷 기반 네트워크나 윈도 장비들과는 다르다는 선입견이 존재합니다. 다르기 때문에 일반 컴퓨터나 네트워크 공격하듯이 공격해봐야 통하지 않는다고 마음을 놓기 일쑤죠. 저희는 이번 연구를 통해 그런 생각이 틀리다는 걸 보여주고 싶었습니다.” 포스카웃의 보안 연구원인 조스 웻첼스(Jos Wetzels)의 설명이다. “OT에 있는 생소한 장비들이라도 얼마든지 접근이 가능합니다. 그리고 악성 행위도 할 수 있습니다.” 하지만 포스카웃 측이 실시한 공격은 대단히 복잡했다. “국가 지원 해킹 그룹 정도의 기술적 배경 지식이 있어야 실행할 수 있는 공격인 건 맞다”고 인정했을 정도다. 그렇기 때문에 포스카웃의 연구 결과만 놓고 보면 ‘OT 네트워크도 충분히 해킹이 가능하다, 단 그만한 지식을 갖추고 있을 때’라는 단서가 붙을 수밖에 없다. 그러나 또 다른 보안 업체인 오토리오(Otorio)가 공개한 OT 공격 기법은 매우 간단하여 그 단서마저도 없애기에 충분하다. 무선 네트워크를 통한 공격 오토리오는 시에라와이어리스(Sierra Wireless)와 인핸드네트웍스(InHand Networks)에서 만든 셀룰러 라우터들과 ETIC텔레콤(ETIC Telecom)의 원격 서버에서 38개의 취약점들을 찾아냈고, 이를 바탕으로 실험을 실시했다. 이 취약점들은 아직 대부분 공개되지 않고 있으며, 오토리오의 보고서에도 설명이 나오지 않는다. 아직 패치가 다 개발되지 않았기 때문이며, 위에 언급되었다시피 공격 난이도가 낮은 편이기 때문이다. 결론부터 얘기해 오토리오의 전문가들은 이러한 취약점들을 통해 OT 네트워크에 직접 접속할 수 있게 됐다고 한다. “저희는 오픈소스 도구인 위글(WiGLE)을 사용해 무선 접근점들을 검색해냈습니다. 위글은 SSID, 네트워크 이름, 암호화 타입, 위치정보, 무선 접근점 정보를 수집하는 기능을 갖추고 있습니다. 이를 통해 각종 OT 네트워크들을 발견해내는 데 성공했고, 어떤 지역의 어떤 네트워크가 접근 가능한지까지 알아냈습니다.” 간단히 말해 오타리오는 산업 현장의 와이파이 접근점과 셀룰러 게이트웨이를 침해하는 방법을 찾아낸 것이라고 할 수 있다. “저희가 입증한 가상의 공격 시나리오도 있습니다. 공격자가 랩톱 하나로 공장의 위치를 찾아내 이동하고, 해당 공장의 OT에 직접 접속하는 겁니다. 회사가 IT 네트워크에 심어 둔 각종 보안 장치들을 하나하나 뚫어낼 필요가 없습니다. 랩톱 하나로 간단히 OT로 들어갈 수 있으니 일이 훨씬 간단하죠. 그래서 저희도 이러한 공격 기법이나 취약점들에 관심을 갖기 시작한 겁니다.” 그 외에도 오타리오 측에서는 공장 측에서 실수로 ‘전체 공개’로 설정한 IP 주소들을 찾아 공격하는 방법과, 무선 접근점의 클라우드 기반 관리 인터페이스를 통해 OT 네트워크를 침해하는 방법까지 발견했다. 즉 IT 네트워크를 거치지 않고 OT로 직접 들어가는 가상의 시나리오를 세 가지나 만들어내 입증한 것이다. “OT 네트워크를 반드시 IT 네트워크로를 통해서만 들어갈 수 있고, 그러니 IT만 철저히 방어하면 된다는 생각이 틀리다는 걸 알아낸 겁니다.” OT 방어, 어떻게 해야 하는가 포스카웃은 OT 네트워크를 보호하기 위해 OT 담당자들이 레벨 1 장비들의 보안 상태와 연결 현황을 재평가하는 것부터 시작해야 한다고 권한다. “레벨 1 장비들은 연결이 끊겨서도 안 되고 작동을 멈춰서도 안 됩니다. 그러니 레벨 1 네트워크를 구성하는 제어 장치들이나 기본 장비들이 IT 기술이나 원리로 비활성화 되거나 마비되지는 않는지 확인할 필요가 있습니다.” 또한 OT에 이더넷 연결 기능이 추가된 경우, 방화벽을 반드시 갖추는 게 좋다고 포스카웃은 강조한다. “또한 트래픽 모니터링 기능과 침투 탐지 기능까지 더하면 더 효과적입니다. PLC에 IP 기반 접근 제어 목록(ACL)과 포렌식 기능들이 존재한다면 활용하는 편이 좋습니다. 그래야 장비와 네트워크가 보다 단단해지거든요.” 무선 접근점들을 보다 탄탄하게 보호하는 것도 중요하다. “무선 접근 장비들의 비밀번호를 강력하게 설정하고, 공공 인터넷으로부터 쉽게 탐지되지 않도록 설정하세요. 그게 안 된다면 접근이 가능한 장비들의 화이트리스트라도 마련하는 게 좋습니다. IP 기반 장비들의 인증도 좀 강력하게 설정해 활용하고요.” 글 : 켈리 잭슨 히긴스(Kelly Jackson Higgins), IT 칼럼니스트 [국제부 문정후 기자(globoan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|