| 中 해커조직 ‘샤오치잉’ 악용한 취약점 공격코드, 보안장비에서 탐지 못했다 | 2023.02.27 |

발견된 취약점: Apache Tomcat, Weblogic, Spring, VMware 등

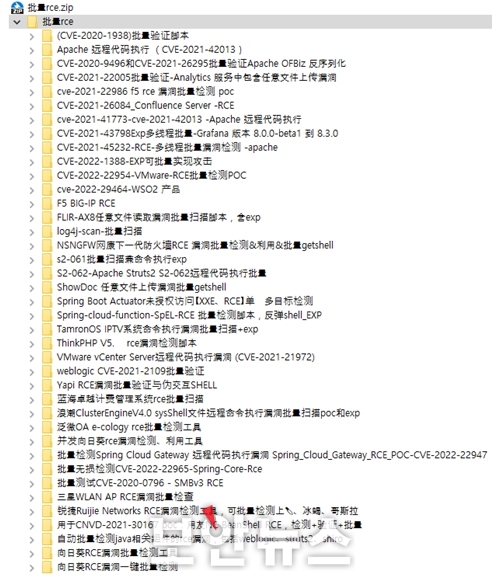

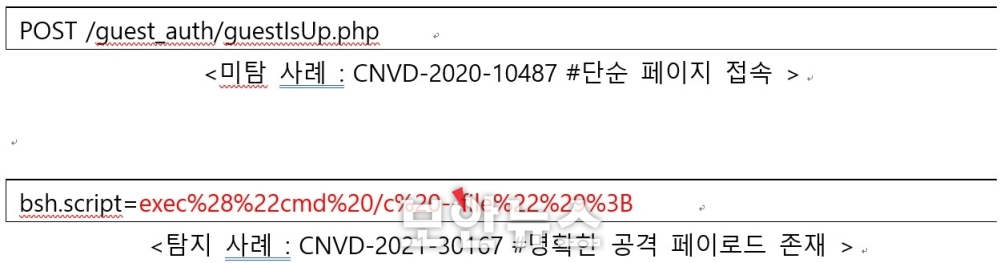

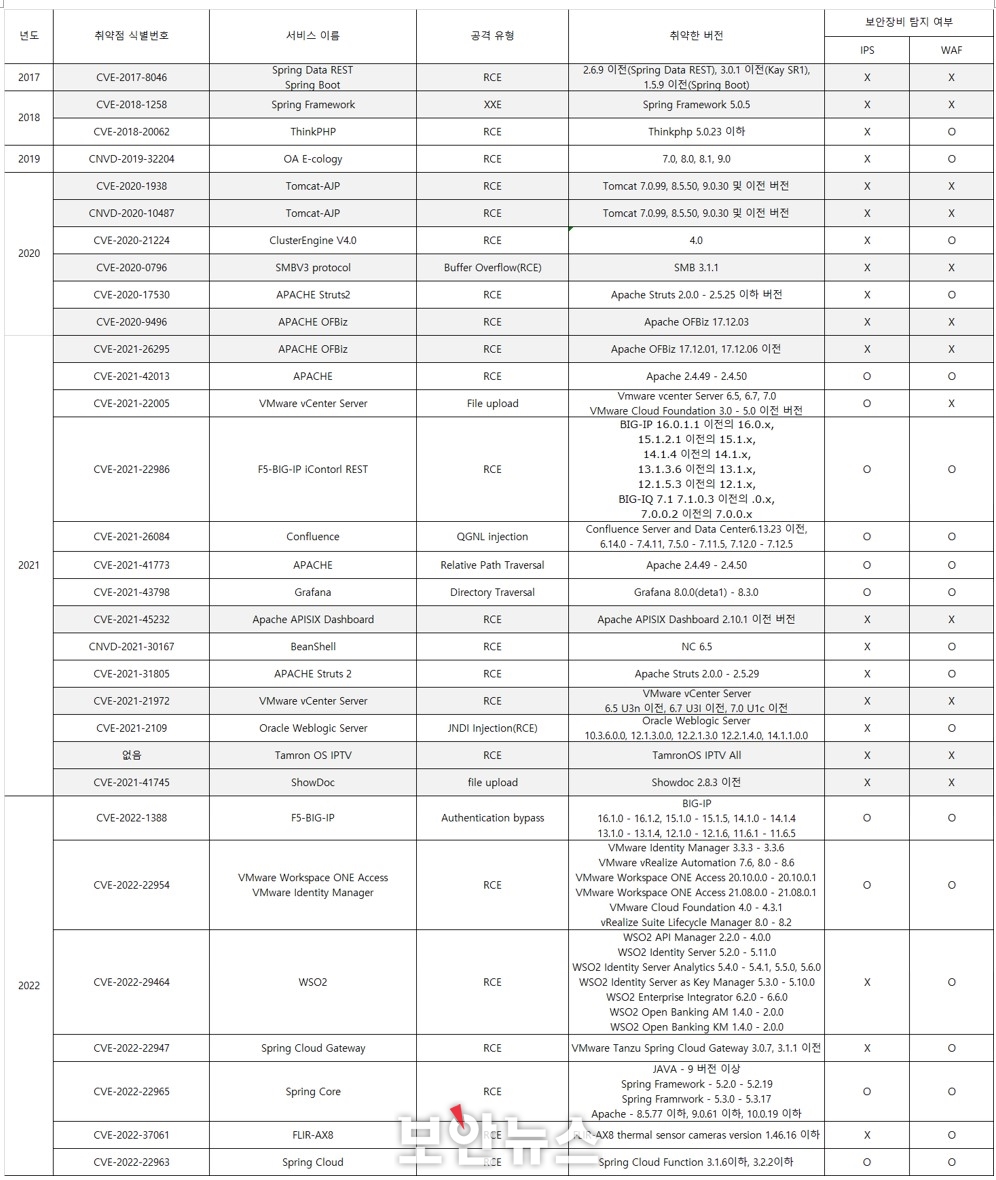

주로 인터넷 접점에 위치하는 서버와 관련된 2018년도 이후의 최신 취약점 31개의 취약점 중 보안장비에서 탐지하지 못한 공격 10개, 미탐률 32% [보안뉴스 김경애 기자] 국내 학회와 협회 등의 사이트를 공격한 중국 해커조직 샤오치잉(Dawn Cavalry)이 텔레그램을 통해 공유한 여러 취약점 공격코드가 여전히 보안위협으로 남아있는 것으로 드러났다. 특히, IPS와 방화벽에서 탐지되지 않는 취약점 공격코드가 상당수라 취약점 패치와 함께 보안담당자들의 각별한 주의가 요구된다.  ▲샤오치잉이 텔레그램에 공유한 취약점 공격코드 압축파일 해제화면[자료=샤오치잉 텔레그램] 영남이공대학교 사이버보안연구센터(센터장 이종락)가 발표한 공개된 공격코드에 대한 분석결과에 따르면 해커가 공유한 파일 중 실제 유의미한 공격코드는 39개였으며, 이중 에러없이 정상적으로 실행되는 코드는 31개다. 취약점은 Apache Tomcat, Weblogic, Spring, VMware 등이며, 주로 인터넷 접점에 위치하는 서버와 관련된 취약점이다. 제로데이 취약점은 존재하지 않았으나, 2018년도 이후의 비교적 최신 취약점이라는 점, 그리고 대부분 서버에서 명령어를 실행할 수 있는 RCE 취약점이 발견됐다는 점에서 각 기업 및 기관 정보보호 담당자의 주의가 필요하다. 실제로 취약점 공격코드의 CVE를 인터넷에 검색해 보면, 개별 취약점 하나하나가 공격에 활발하게 사용됐던 것을 알 수 있다. 특히, 주목되는 건 영남이공대학교 사이버보안연구센터가 최신 업데이트를 수행한 보안장비(IPS/WAF) 운영환경에서 해커가 공개한 공격코드를 테스트한 결과, 일부 공격이 탐지되지 않았다는 것이다. 31개의 취약점 중 보안장비 모두에서 탐지하지 못한 공격은 10개로, 미탐률은 32%에 달했다. 다만, 미탐의 경우 공격코드 자체가 명확한 공격 페이로드 없이 특정 웹 페이지의 존재 여부만을 단순히 확인하는 형태로 구성되어 있어 보안장비의 성능 문제로 볼 수는 없다는 게 센터 측의 설명이다.   ▲31개 취약점 공격 코드 실행시 보안장비 IPS와 WAF가 탐지하는지에 대한 실험결과[자료=영남이공대 사이버보안연구센터] 이번 연구를 진행한 영남이공대 사이버보안연구센터 손우탁, 채진수, 박건혁 연구원은 “각 기업의 운영 환경과 장비 설정, 장비의 종류에 따라 탐지율은 당연히 차이를 보이겠지만, 미탐이 발생할 수도 있다는 사실에 주목해야 한다”며, “이번에 공개된 코드로 인해 공격이 증가할 수 있는 만큼, 인터넷 접점 서버들의 보안패치 적용 여부에 대한 점검과 보안장비의 탐지 테스트가 필요하다”고 강조했다. [김경애 기자(boan3@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|