| Tonto 해킹그룹, CHM 악성코드 국내 유포... 진단 우회 위해 계속 변형 | 2023.04.23 |

안랩 ASEC 분석팀, Tonto 해커그룹의 CHM 악성코드 공격 추적

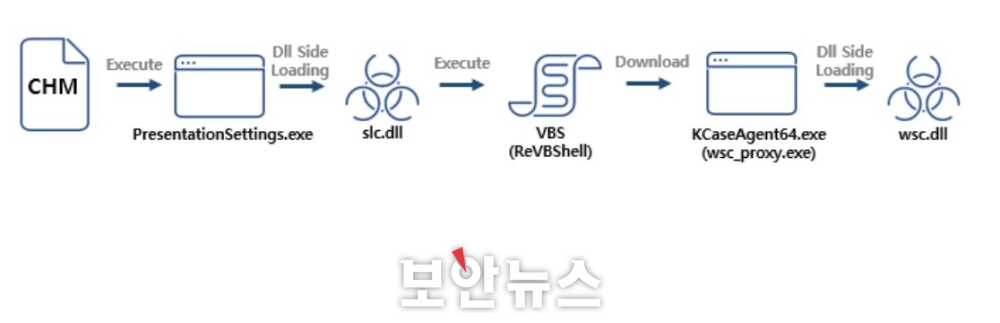

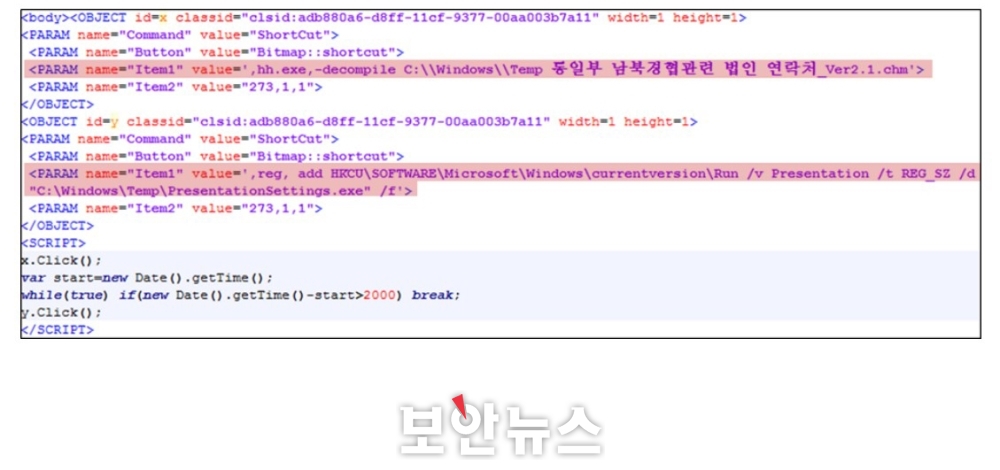

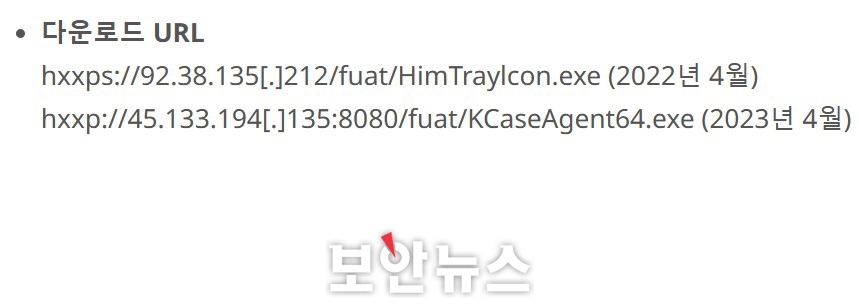

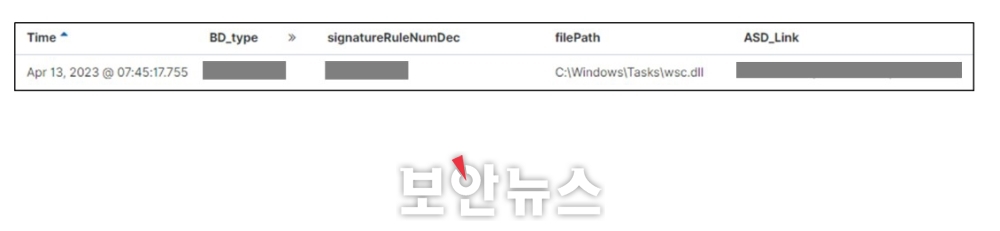

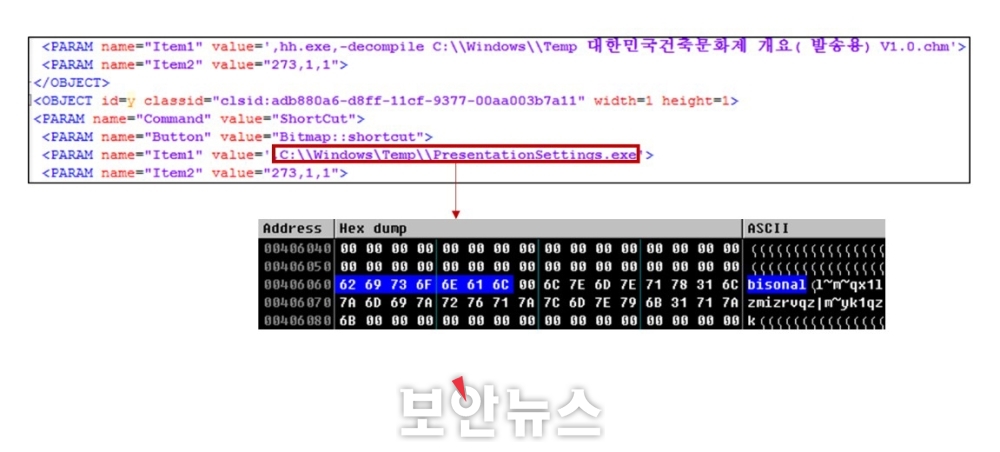

치밀한 공격 위해 정상 소프트웨어 이용 [보안뉴스 박은주 기자] Tonto 그룹은 주로 아시아 국가를 대상으로 사이버 공격을 이어가는 해킹그룹으로, Bisonal 계열의 악성코드를 유포해 왔다. 최근 최종적으로 실행되는 악성 행위에 안티바이러스(Anti-Virus) 제품 관련 파일이 이용되는 정황이 포착됐다.  ▲CHM 전체 동작 과정[자료=안랩 ASEC 분석팀] 안랩 ASEC 분석팀에서는 대한민국 교육, 건설, 외교, 정치 분야와 관련된 기관을 대상으로 Tonto 그룹의 CHM 악성코드 공격을 추적해왔다. 그 결과 Tonto 그룹이 사용하는 CHM 악성코드의 국내 유포는 지난 2021년부터 확인됐다. 진단 우회를 위해 다양한 형태로 변형되고 있었다. ReVBShell을 통해 공격자의 명령을 받는 과정까지 기존과 유사하지만 이후 다운로드된 최종 악성코드의 유형 및 동작 과정이 조금씩 변경되는 것으로 드러났다.  ▲CHM 내 악성 스크립트 동작 과정[자료=안랩 ASEC 분석팀] CHM 파일을 디컴파일하는 과정은 기존 유형과 동일하며, 디컴파일되어 생성된 정상 프로그램(PresentationSettings.exe)을 RUN 키에 등록하는 차이점이 존재한다. RUN 키에 등록된 정상 프로그램은 PC가 다시 시작될 경우 실행된다. 또한, DLL Side Loading(T1574.002) 기법을 통해 함께 생성된 악성 DLL(slc.dll)이 로드된다. 악성파일은 ‘통일부 남북경협관련 법인 연락처_Ver2.1.chm’이란 이름으로 유포됐으며 정상 프로그램명은 ‘PresentationSettings.exe’이나 악성 DDL(DLL Side Loading) 명은 ‘slc.dll’으로 확인됐다. 로드된 악성 DLL은 경로에 ‘VBE 파일’을 생성한 후 실행한다. 디코딩된 VBE는 ‘ReVBShell’이다. 공격자의 명령에 따라 다양한 악성 행위를 수행하게 되는데, 안랩 ASD(AhnLab Smart Defense) 인프라를 통해 이후 악성 행위 로그가 확인됐다.  ▲다운로드 URL[자료=안랩 ASEC 분석팀] 한편, 최근 유포된 CHM 악성코드에 감염된 PC에서 발생한 추가 로그로, 다운로드 URL의 형태가 2022년 4월 로그와 유사한 것을 확인할 수 있었다. 다운로드 경로 또한 동일하다. 안랩 ASEC 분석팀은 해당 다운로드 행위는 모두 ReVBShell을 통해 공격자 명령을 받아 수행되는 것으로 추정된다고 밝혔다.  ▲감염 PC 진단 로그[자료=안랩 ASEC 분석팀] 또한, 안랩의 인프라를 통해 감염된 PC에서 동일한 경로에 ‘wsc.dll’ 명의 파일이 생성된 진단 로그가 확인됐다. Avast Software의 정상 파일들의 경우 일반적으로 ‘Avast Software’ 경로에 생성되는 것으로 보아 공격자에 의해 변조된 악성 DLL이 생성됐을 것으로 예상된다. 최종적으로 정상 파일(wsc_proxy.exe) 을 통해 악성 DLL(wsc.dll)이 로드되어 추가 악성 행위를 수행할 수 있는 것.  ▲2022년 11월 유포 파일에서 확인된 Bisonal 관련 악성코드[자료=안랩 ASEC 분석팀] 안랩 ASEC 분석팀은 지난 2022년 11월에 유포된 CHM에서는 Bisonal 관련 악성코드가 확인되며, 해당 유형의 CHM 악성코드가 Tonto 그룹에 의해 유포되고 있는 것으로 추정했다. Tonto 그룹은 더욱 치밀한 공격을 위해 정상 소프트웨어를 이용하는 등 다양한 방식으로 변형되고 있으며 CHM을 이용한 유포가 과거보다 증가하고 있다. 이에 사용자는 메일의 발신자를 상세하게 확인해야 하며 출처가 불분명한 파일의 경우 열람을 자제해야 한다. 또한, PC 점검을 주기적으로 진행하고 보안 제품을 항상 최신으로 업데이트하는 것이 필요하다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|