| 레드아이즈 공격그룹, 록랫 악성코드 링크 파일 통해 유포 중 | 2023.04.24 |

안랩 ASEC 분석팀, 최근 LNK 파일 통해 록랫 악성코드 유포 확인

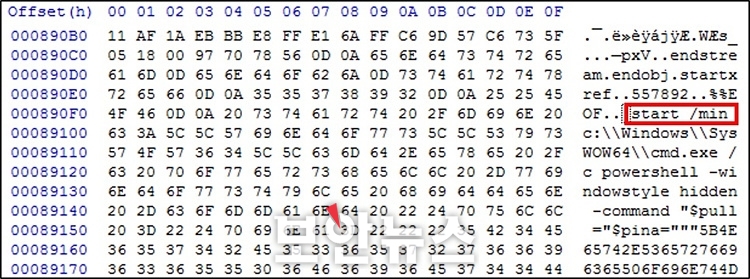

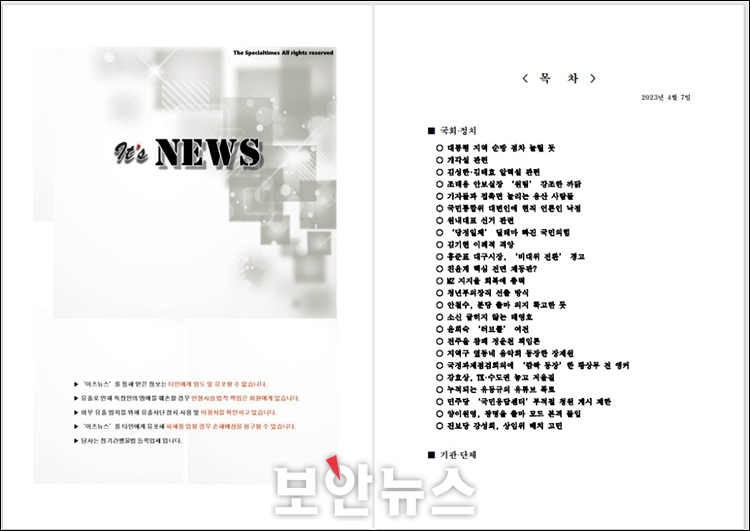

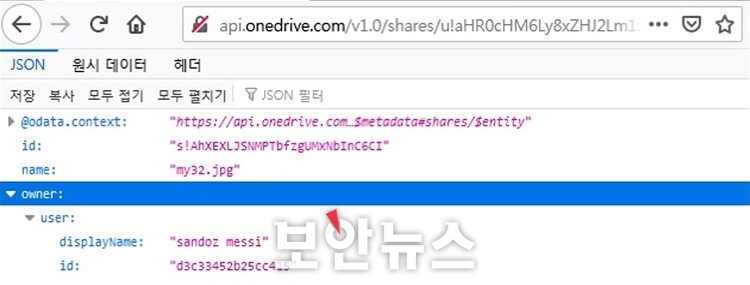

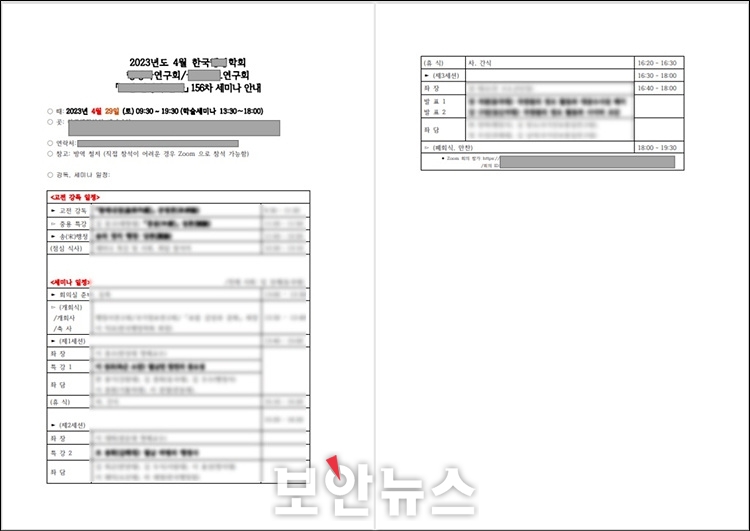

정상 PDF 파이롤 위장, 스크립트 파일 통해 악성행위 수행 [보안뉴스 김영명 기자] 지난 3월 국내 금융기업 보안 메일을 사칭한 CHM 악성코드를 유포한 레드아이즈(RedEyes) 공격 그룹(also known as APT37, ScarCruft)이 최근 링크(LNK) 파일을 통해 록랫(RokRAT) 악성코드를 유포하는 것이 확인됐다.  ▲LNK 파일 속성[자료=안랩 ASEC 분석팀] 안랩 ASEC 분석팀에 따르면, 록랫 악성코드는 사용자 정보를 수집하고 추가 악성코드를 내려받을 수 있는 악성코드이며, 과거 한글 문서 및 워드 문서를 통해 유포된 이력이 존재한다. 이번에 확인된 링크 파일은 내부에 파워쉘 명령어를 포함하고 있으며, temp 경로에 정상 파일과 함께 스크립트 파일을 생성하고 실행해 악성 행위를 수행한다. 확인된 LNK 파일명은 △230407정보지.lnk △2023년도 4월 29일 세미나.lnk △2023년도 개인평가 실시.hwp.lnk △북 외교관 선발파견 및 해외공관.lnk △북한외교정책결정과정.lnk 등이다. ‘230407정보지.lnk’ 파일은 PDF 아이콘으로 위장하고 있으며 악성 파워쉘 명령어를 포함하고 있다. 또한, LNK 파일 내부에는 파워쉘 명령어뿐 아니라 정상 PDF 파일 데이터와 악성 스크립트 코드가 존재한다. 악성 스크립트 코드는 0x89D9A 위치부터 파일 끝까지 0x141702A 크기만큼의 더미 바이트가 존재한다.  ▲LNK 파일의 0x890F4 위치에 존재하는 스크립트 코드[자료=안랩 ASEC 분석팀] LNK 파일을 실행했을 때 cmd.exe를 통해 실행되는 파워쉘 명령어를 분석했다. LNK 파일을 0x890F4 바이트만큼 읽고 처음 0x9AA를 바이트를 제외해, TEMP 폴더에 ‘230407정보지.pdf’ 파일명으로 저장 및 실행한다. 그 이후 또다시 LNK 파일을 0x89D9A만큼 읽고 PDF 데이터가 존재하는 0x890F4 바이트를 제외한 나머지를 TEMP 폴더에 ‘230412.bat’ 파일명으로 저장하고 실행한다.  ▲230407정보지pdf(정상 파일)[자료=안랩 ASEC 분석팀] 공격자는 정상 PDF 파일을 실행해 사용자가 정상적인 PDF 파일을 실행한 것처럼 보이도록 한 뒤 스크립트 파일을 통해 악성 행위를 수행한다. 함께 실행된 스크립트 파일에는 HEX 값으로 존재하는 악성 명령어를 실행하는 파워쉘 명령어가 존재한다. 최종으로 실행되는 파워쉘 명령어는 특정 주소에서 인코딩된 데이터를 내려받으며, 이를 디코딩 후 파워쉘 프로세스에 인젝션해 악성 행위를 수행한다.  ▲onedrive에 업로드된 악성 파일[자료=안랩 ASEC 분석팀] 인젝션된 데이터는 록랫 악성코드로 사용자 정보 수집 및 추가 악성 파일을 다운로드할 수 있다. 수집된 정보는 pcloud, yandex 등의 클라우드 서비스를 사용해 공격자의 클라우드 서버로 전송되며 요청 헤더의 UserAgent는 Googlebot으로 위장했다. 또한, 추가로 확인된 악성 LNK 파일을 통해 실행되는 정상 문서도 확인할 수 있었다.  ▲‘2023년도 4월 29일 세미나’ 링크 파일을 통해 생성된 ‘2023년도 4월 29일 세미나’ pdf 파일[자료=안랩 ASEC 분석팀] ASEC 관계자는 “록랫 악성코드는 과거부터 꾸준히 유포되고 있으며 워드 문서뿐 아니라 다양한 형식의 파일을 통해 유포되고 있는 만큼 사용자의 각별한 주의가 필요하다”고 밝혔다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|