| 램코스랫 악성코드, MS-SQL 서버의 sqlps 유틸리티 악용해 유포 중 | 2023.05.16 |

SQL Server PowerShell 사용 시 서버 인스턴스 관리에 필요한 cmdlet 사용 가능

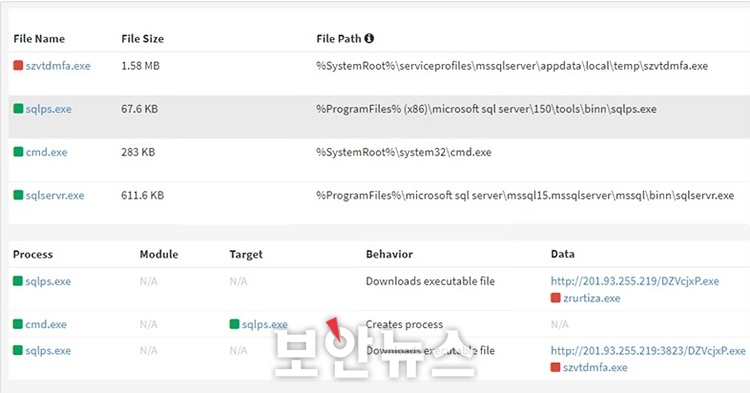

[보안뉴스 김영명 기자] 최근 부적절하게 관리되거나 공격에 취약한 MS-SQL 서버를 대상으로 램코스랫 악성코드(Remcos RAT)가 설치되고 있어 사용자들의 주의가 필요하다. 램코스랫은 수년 전부터 스팸 메일을 통해 꾸준하게 유포되고 있는 RAT(Remote Administration Tool) 악성코드다.  ▲안랩 Smart Defense 로그1[자료=안랩 ASEC 분석팀] 안랩 ASEC 분석팀(이하 ASEC)에 따르면 이번 사례는 당시 유포 방식과 다르게 공격자는 sqlps를 유포에 활용하고 있는 것이 확인됐다. sqlps는 SQL Server 설치에 포함돼 있는 SQL Server PowerShell이다. SQL Server PowerShell을 사용하면 SQL Server 인스턴스를 관리하는 데 필요한 PowerShell cmdlet을 사용할 수 있는데, 공격자는 이런 기능을 악용해 악성코드 유포에 활용했다. ASEC의 AhnLab Smart Defense(ASD) 로그에 따르면, 공격자는 부적절하게 관리되고 있는 MS-SQL 서버에 침투해 sqlps 명령어로 악성코드를 %temp% 경로에 다운로드 및 실행하는 것으로 드러났다. 설치되는 악성코드는 QSetup Installation Suite로 작성된 파일이다. QSetup Installation Suite은 마이크로소프트 윈도(Windows) 운영체제에서 사용할 수 있는 설치 프로그램 제작도구를 뜻한다. 악성코드를 실행하게 되면 △Architecture △Clarke △Conversion △Dust △Hacker △Lone △Payment △Philosophy △Provided △Scotia △Seek △Tones △Understand △Yemen 등의 파일들이 임시경로에 생성되며 Dust 파일을 실행한다.  ▲dust 실행 명령어[자료=안랩 ASEC 분석팀] QSetup 생성파일의 임시 경로에 생성된 Dust 파일은 난독화된 VBS 스크립트 파일로, 특정 명령어를 수행한다. Dust 파일은 랜덤한 이름의 폴더를 생성하고, 임시 경로에 생성된 파일을 합쳐 실행 파일로 생성한다. 생성된 실행파일은 정상 오토잇 실행파일이다. QSetup 생성파일에서 임시 경로에 생성된 Lone 파일은 난독화된 오토잇 스크립트 파일이다. 생성된 정상 오토잇 실행파일을 통해 Lone 파일이 실행되며, 램코스랫을 복호화해 인젝션 및 실행한다. 실행된 램코스랫 악성코드는 감염 시스템에 대한 파일 및 프로세스 작업과 같은 원격 제어 기능을 위해 80.66.75.51[:]2290에 접속을 시도한다. MS-SQL 서버를 대상으로 하는 공격에는 대표적으로 부적절하게 계정정보를 관리하고 있는 시스템들에 대한 무차별 대입 공격(Brute Forcing)과 사전 공격(Dictionary Attack)이 있다. ASEC 관계자는 “관리자들은 계정의 비밀번호를 추측하기 어려운 형태로 사용하고 일정 주기로 변경해 무차별 대입 공격과 사전 공격으로부터 데이터베이스 서버를 보호해야 한다”고 말했다. 이어 “백신을 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다”며 “외부에 공개돼 접근 가능한 데이터베이스 서버는 방화벽과 같은 보안 제품을 이용해 외부 공격자로부터의 접근을 통제해야 한다”고 당부했다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|