| 칠레 육군 문서 다크웹 유출의 원인, 코발트 스트라이크 랜섬웨어 | 2023.07.29 |

라이시다 랜섬웨어...군 네트워크 문서의 30%인 36만개 훔쳐 다크웹에 공개

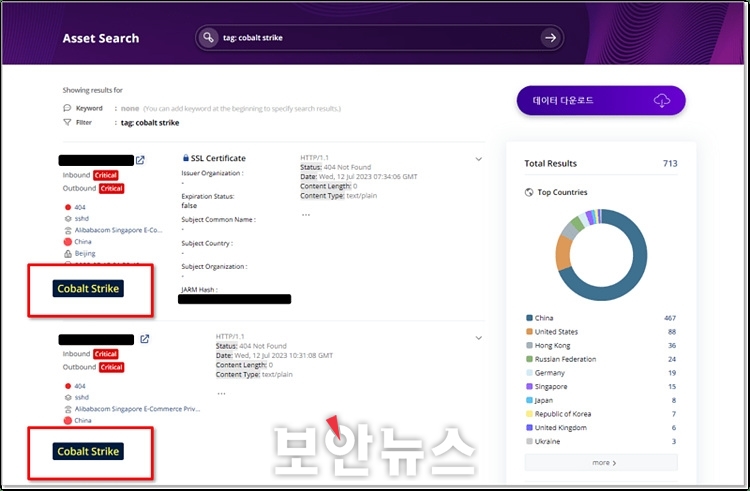

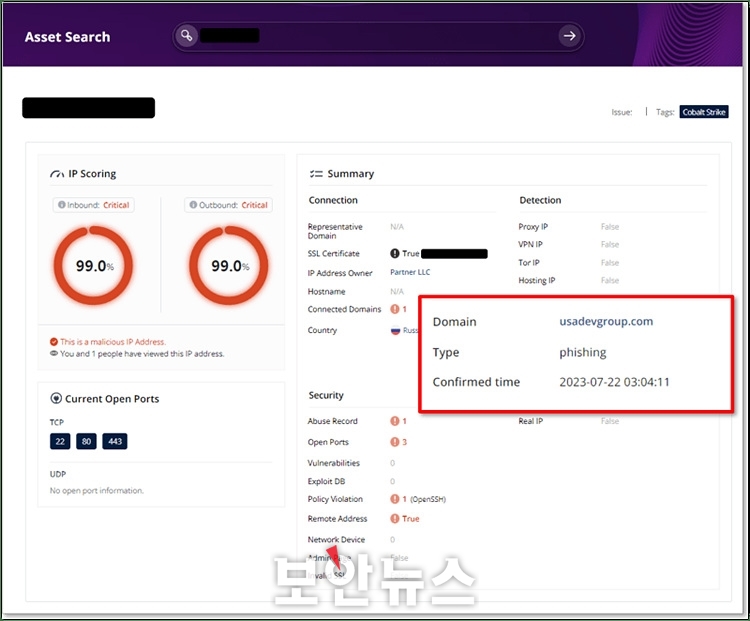

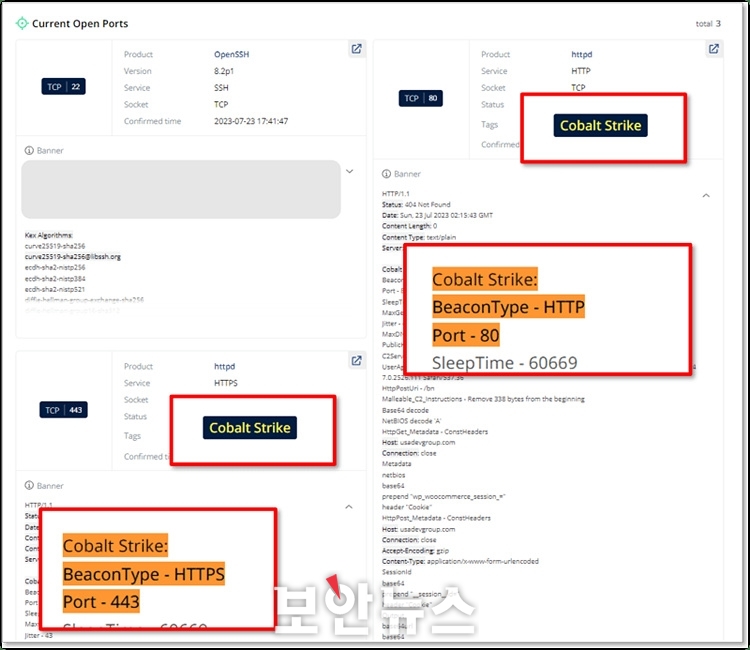

에이아이스페라, 코발트 스트라이크와 C2 프레임워크 배포 통한 피싱 공격으로 네트워크에 침투 추정 [보안뉴스 김영명 기자] 지난달 칠레 육군(Ejército de Chile)은 라이시다(Rhysida)로 알려진 코발트 스트라이크 랜섬웨어 공격으로 인해 군 문서가 다크웹에 유출되는 피해를 입었다. 라이시다 랜섬웨어 갱단은 칠레 육군의 네트워크에서 문서의 약 30%인 36만개를 훔치고 다크웹 데이터 유출 사이트에 훔친 파일들을 공개했다.  ▲위협 인텔리전스 검색엔진 Criminal IP에 ‘tag: cobalt strike’를 검색한 결과[자료=에이아이스페라] 사이버보안 전문기업 에이아이스페라(AI Spera)의 분석에 따르면, 이번 랜섬웨어는 코발트 스트라이크(Cobalt Strike)와 C2 프레임워크 배포를 통한 피싱 공격으로부터 네트워크에 침투한 것으로 추정된다. 공격에 사용된 멀웨어를 실행하면 접속자의 파일을 암호화해 ‘CriticalBreachDetected.pdf’라는 PDF 랜섬 노트가 보이게 된다. 군 문서는 국가기밀에 준하는 민감정보이기 때문에 코발트 스트라이크와 C2 서버 악용을 통한 랜섬웨어의 심각성을 보여주는 사례로 볼 수 있다. 코발트 스트라이크(Cobalt Strike)란 원래 C2 서버를 구축하는 상용 모의해킹 도구다. 고유의 C2 서버를 구축할 수 있다는 특징 때문에 종종 랜섬웨어와 PC 감염 공격에 악용되기도 한다. OSINT 사이버보안 검색엔진 크리미널 IP(Criminal IP)에서는 악용된 코발트 스트라이크에 감염된 IP 주소를 찾을 수 있고, 해당 IP 주소가 Critical 위험도로 판별된 상세 이유를 확인할 수 있다. 크리미널 IP에서 ‘cobalt strike’라는 태그 검색으로 코발트 스트라이크를 검색하면 일반적으로 C2 서버에 사용되는 봇넷들이 검색된다. 검색 결과 대부분이 인바운드 및 아웃바운드 스코어링이 모두 Critical로 표시됐다. 물론, 코발트 스트라이크를 사용한다는 이유로 위험한 IP 주소로 판별되지는 않고, 복합적인 정보를 바탕으로 스코어링이 정해진다. 예를 들어, Snort 룰 혹은 MISP와 같은 Reputation에서 악성으로 판별된 IP 주소들은 코발트 스트라이크가 악용된 멀웨어일 가능성이 높다. ‘cobalt strike’ 태그에 ‘snort_rule : C2’ 필터를 추가해 검색하면 C2서버를 악용해 악의적인 네트워크 활동에 해당하는 IP 주소를 검색할 수 있다.  ▲피싱 도메인과 연결된 이력이 있는 코발트 스트라이크 악성코드 감염 IP 주소[자료=에이아이스페라] 코발트 스트라이크 랜섬웨어 및 악성코드에 감염된 IP 주소를 확인해 보기 위해 검색 결과 중 하나를 클릭해 상세정보를 확인했다. 위에 언급됐던 외부 평판 정보는 해당 IP 주소에서도 탐지된 것을 볼 수 있었다. Snort의 IDS(침입탐지 시스템)에서 코발트 스트라이크 C2 서버의 접근이 탐지됐다는 의미다. 해당 IP 주소는 피싱 도메인에 연결된 이력이 있어 Connected Domains와 Abuse Record 부분에서 해당 IP 주소가 불법적 활동 및 불법 서비스와 연관돼 있다는 것을 확인할 수 있었다. 또한, 해당 IP 주소에서 발견된 오픈포트의 배너를 살펴보면 HTTP, HTTPS와 통신한 비콘(Beacon)이 탐지된 것을 알 수 있다. 비콘은 코발트 스트라이크의 공격 명령을 수행하는 에이전트로 실질적인 악성코드라고 볼 수 있다.  ▲코발트 스트라이크의 비콘 악성코드가 탐지된 오픈포트[자료=에이아이스페라] 코발트 스트라이크 랜섬웨어와 악성코드에 감염된 IP 주소가 공인된 보안기관이나 서비스 제공업체에 의해 블랙리스트로 지정돼 있는 경우, 블랙리스트 DB를 방화벽이나 기존 보안 솔루션에 연동해 해당 IP 주소의 접근을 탐지하고 차단할 수 있다. 하지만 아직 블랙리스트에 등록돼 있지 않은 새로운 감염 IP 주소의 경우, 블랙리스트 DB를 연동하더라도 실질적인 차단은 어려울 수 있다. 에이아이스페라 관계자는 “크리미널 IP의 위협 인텔리전스는 기존 블랙리스트 정보를 제공하는 것과 함께 실시간 분석으로 기존 블랙리스트에 없는 새로운 감염 IP 주소, 악성 IP 주소도 업데이트를 하고 있다. 따라서, 방화벽 혹은 IPS, SOAR 등 사용 중인 보안 솔루션에 크리미널 IP의 TI 데이터를 연동하면 블랙리스트 DB에 등록돼 있는 IP 주소가 아니더라도 코발트 스트라이크 랜섬웨어에 감염된 사이트 및 IP 주소의 아웃바운드 접근을 차단하고 사이버 위협을 예방하는 데 큰 도움이 된다”고 밝혔다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|