| 페이로드로 사용되던 ‘WikiLoader’, 또 다른 멀웨어 전달 도구로 악용될 수 있어 | 2023.08.02 |

프루프포인트, APT 조직이 악용하는 ‘WikiLoader’멀웨어에 관한 연구 내용 발표

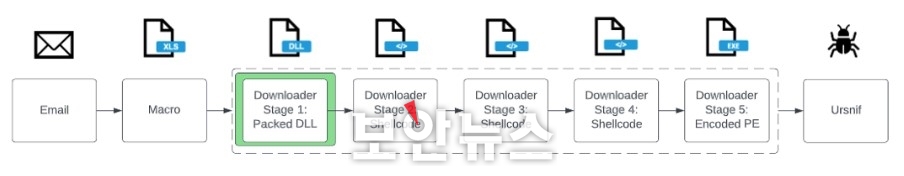

IAB 등 사이버 공격 행위자 수가 증가할 것으로 전망...주의 기울여야 해 [보안뉴스 박은주 기자] 기존 멀웨어를 전달하는 과정으로 평가됐던 페이로드(전송 데이터)가 추가적인 멀웨어를 전달하는 도구로 악용될 수 있다는 연구 결과가 밝혀졌다. 해당 멀웨어는 프루프포인트가 발견한 ‘WikiLoader’이다. WikiLoader를 악용하는 IAB(Initial Access Brokers, 최초 접근 브로커) 등 사이버 공격 행위자 수가 증가할 것으로 전망돼 우려를 낳고 있다.  ▲‘WikiLoader’가 멀웨어를 전달하는 도구로 악용될 수 있다.[프루프포인트 블로그] ‘WikiLoader’는 APT 조직 TA544가 이탈리아 기관을 타깃으로 사용하던 ‘Ursnif’ 멀웨어를 전달하는 2단계 페이로드로 평가돼 왔다. 2차 멀웨어 전송 데이터 설치를 유도하는 다운로드 툴로, 복잡한 기법과 변형 코드를 적용해 사전 감지나 분석이 어렵게 치밀하게 설계되어 있다. 프루프포인트 연구진은 WikiLoader는 지속적으로 개발이 이뤄지고 있으며, 이를 악용한 공격자의 수법이 점점 정교해지고 있어 피해 복구가 어려워지고 있다고 설명했다.  ▲‘WikiLoader’를 이용한 멀웨어 유포 단계[자료=프루프포인트] ‘WikiLoader’를 악용하는 단계는 △패킹된 로더 △3단계의 쉘코드 △인코딩된 PE로 구분된다. 이는 매크로 문서, 자바스크립트(JavaScript) 페이로드로 유도하는 URL 포함 PDF 파일, 임베디드 실행파일 포함 OneNote 첨부파일 등 공격자의 정기적인 활동을 통해 배포된다. 해당 파일에 사용자가 반응을 보이면 멀웨어가 설치되는 구조다. 프루프포인드는 각 기관은 그룹 정책(GPO)을 통해 기본 파일 확장자 연결 설정을 조정해 전 직원 기기에서 매크로 설정을 해제하고, OneNote 문서 내 탑재된 외부 파일이 실행되지 않도록 차단해야 한다고 설명한다. 셀레나 라슨(Selena Larson) 프루프포인트 수석 위협 인텔리전스 연구원(Senior Threat Intelligence Analyst)은 “WikiLoader는 최근 새롭게 등장한 정교한 사이버범죄 멀웨어로, 지금까지는 Ursnif 멀웨어 캠페인에 함께 사용되었다. 그런데, WikiLoader 개발이 한창 진행되면서 보안 감지를 교묘히 피하기 위해 주기적인 수정을 하고 있는 것으로 예측된다”고 설명했다. 이어서 “향후 WikiLoader를 사용하는 공격자들이 점차 증가할 전망이다. 특히 랜섬웨어 유인 활동을 전개하는 초기 침투 브로커(IAB)들이 사용할 가능성이 높다. 보안 관계자들은 WikiLoader와 관련 페이로드 전송 방식 등에 대해 인지하고 특별한 주의를 기울여서 담당 조직에 필요한 보안 조치를 시행해야 한다”고 말했다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|