| 모두의 위협으로 자리매김한 ‘랜섬웨어’, 공격 방식과 피해 사례 살펴보니 | 2023.08.28 |

랜섬웨어의 구성 및 다양한 악성 기능, 악랄한 랜섬웨어 현황

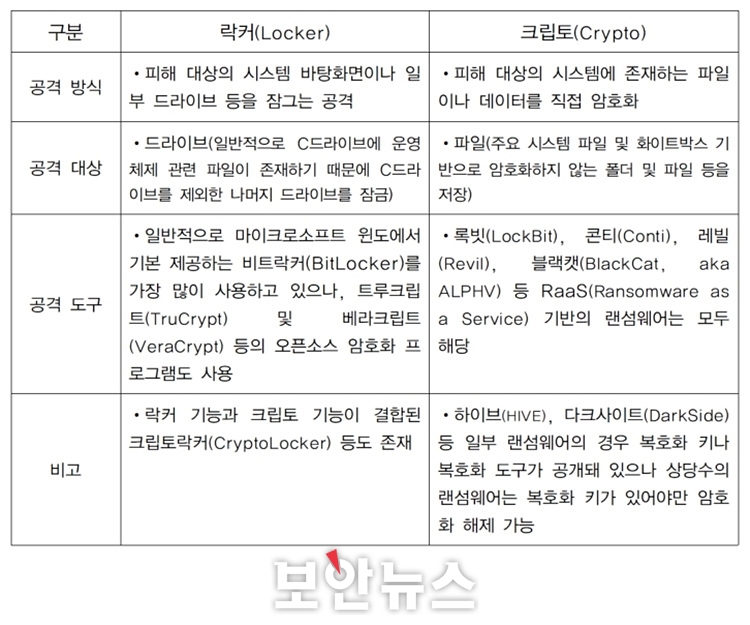

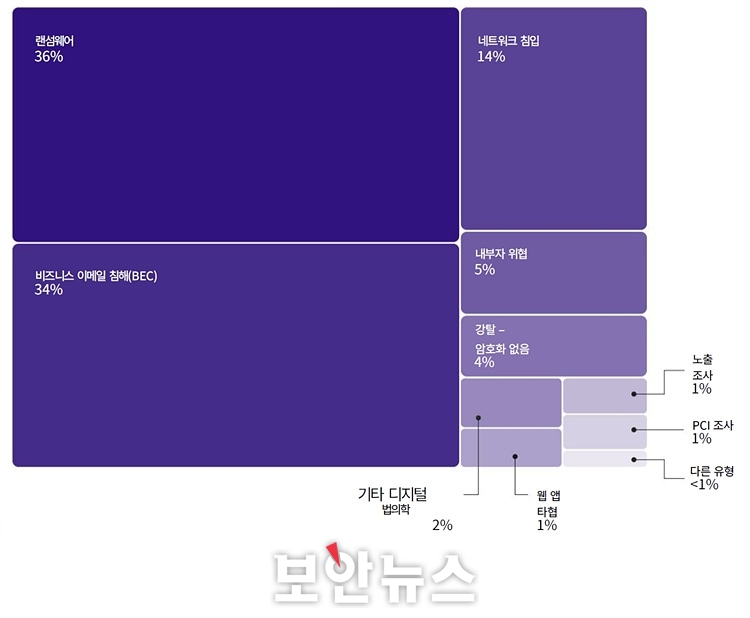

이글루코퍼레이션, ‘랜섬웨어 예방 및 대응 가이드’ 분석 (1) ‘랜섬웨어(Ransomware)’ 공격은 컴퓨터와 스마트폰을 활용한 온라인 상에서 파일이나 드라이브를 암호화하고 복호화를 빌미로 금전을 요구하는 공격방식, 블록체인 기술에 기반한 탈중화와 익명성을 통한 가치증명의 범죄수익 확보방식 등 새로운 기술에 힘입어 더욱 기승을 부리고 있다. 이에 따라 이글루코퍼레이션에서 발행한 ‘Beginner를 위한 랜섬웨어 예방 및 대응 가이드’를 기반으로 랜섬웨어의 정의와 공격 유형, 피해 사례, 대응 방안을 2회에 걸쳐 소개한다.  [이미지=gettyimagesbank] 끊임없이 반복되는 랜섬웨어 공격...감염 사례와 주요 공격 동향은 랜섬웨어(Ransomware)는 시스템을 잠그거나 데이터를 암호화해 잠금 해제나 복호화를 빌미로 금전을 요구하는 악성 프로그램이다. 랜섬웨어는 크게 시스템의 바탕화면이나 드라이브 일부를 잠그는 락커(Locker), 파일이나 데이터를 직접 암호화하는 크립토(Crypto) 등 2개로 분류된다. 최근 ‘락커’의 공격 사례를 살펴보면, △2021년 8월, 미국 사이버보안 및 인프라보안국은 ProxyShell(CVE-2021-34473 및 CVE-2021-34523, CVE-2021-31207)을 이용한 공격 시도 경고 △2022년 8월, 국내 기업 다수가 FRP, 웹셸, 권한상승 도구 등을 사용한 공격으로 비트락커에 감염 △2022년 9월, 로렌즈(Lorenz) 랜섬웨어 공격그룹에서 CVE-2022-29499 취약점과 파일질라(FileZilla)를 이용한 데이터 유출 이후 ESXi에서 비트락커 및 로렌즈 랜섬웨어 사용 △2022년 9월, DEV-0270(일명 Nemesis Kitten)으로 불리는 이란 국가의 지원을 받는 공격그룹에서 비트락커 사용 등이 있다. 비트락커(BitLocker)란 마이크로소프트 윈도 서버 2008, 윈도 7, 비스타 8·8.1·10·11 등의 버전에 내장돼 있는 디스크 암호화 기능을 제공하는 소프트웨어로 하드 디스크나 SSD(Solid State Drive), 이동식 하드디스크, USB 등에 대해 암호화를 수행한다. ‘크립토’ 랜섬웨어의 최근 국내외 공격 사례 및 공격 동향을 보면 △2022년 2월, 스위스 항공서비스 업체에서 블랙캣(BlackCat) 랜섬웨어 공격으로 서비스 일부 중단 △2022년 3월, 일본 자동차 브랜드 도요타(TOYOTA)에서 협력사 랜섬웨어 공격으로 생산 전면 중단 및 도면정보를 포함한 중요 데이터 탈취 △2022년 7월, 국내 타깃의 귀신(Gwisin) 랜섬웨어 및 매스스캔(Masscan) 랜섬웨어 등 다수의 공격 사례 발견 △2022년 11월, 오스트레일리아 보험사가 랜섬웨어 공격을 받아 970만명의 개인정보 유출 등이 있다. 특히, 지난해에는 암호화폐를 목적으로 랜섬웨어뿐 아니라 암호화폐 거래소 및 암호화폐 브릿지 서비스 등을 공격하는 사례가 증가한 것으로 나타났다.  ▲랜섬웨어의 분류[자료=이글루코퍼레이션] 랜섬웨어, 암호화 외에 피해를 주는 다양한 악성 기능들 랜섬웨어는 단순히 ‘암호화’하는 것만이 아니라 △잠금(Lock) △암호화(Encrypt) △삭제(Delete) △탈취(Steal) 등 다양한 APT 공격 및 악성코드의 기능을 포함하고 있다. 먼저, ‘잠금(Lock)’은 스마트폰 또는 태블릿 등 모바일이나 서버, 개인용 컴퓨터(PC)와 같이 피해자 기기의 화면을 강제로 잠그는 행위를 수행하는 것이다. 공격자는 접근 계정정보를 임의로 변경하거나 특정 소프트웨어를 사용해 자산에 접근을 제한하는 공격방식을 사용한다. ‘암호화(Encrypt)’는 파일이나 폴더 등을 암호화 알고리즘으로 암호화하는 행위다. 암호화된 결과물을 원래대로 되돌리기 위해서는 수학적 원리에 기반한 암호화 알고리즘을 해독하거나 암호화에 사용된 복호화키를 통해서만 복구가 가능한 공격방식이다. 암호화 방식은 잠금, 삭제, 탈취 등을 배제하더라도 랜섬웨어의 가장 기본적인 기능에 해당한다. ‘삭제(Delete)’는 운영체제 주요 시스템 파일이나 소프트웨어를 삭제해 서비스 가용성 저해 및 영구적 복구 불능을 유발하는 공격방식이다. 최근에는 랜섬웨어 감염 이후 복구 저해를 위해 백업 파일이나 MBR(Master Boot Record) 등을 삭제하기도 한다. ‘탈취(Steal)’란 자산에 존재하는 개인정보 등 중요 파일 등이 허가된 인프라 환경을 벗어나 가용성과 기밀성이 훼손되는 공격방식이다. 공격자는 사용자로부터 탈취한 정보를 기반으로 암호화 외에 추가적인 공격을 통해 정보 주체 및 이해관계자를 협박하는 용도로 사용하고 있다. 전 세계의 랜섬웨어 피해 현황 및 활동하는 랜섬웨어의 종류 미국의 사이버보안 기업 팔로알토 네트웍스(PaloAlto Networks)가 공개한 ‘2022 유닛42 인시던트 대응 보고서’에 따르면, 지난해 사이버 공격 사고를 유형별로 구분했을 때 랜섬웨어가 36%로 가장 높았으며, 그 뒤를 이어 BEC(Business Email Compromise) 공격(34%), 네트워크 침입(14%), 내부자 위협(5%), 암호화 없는 탈취(4%) 순이었다. 이 가운데 랜섬웨어와 BEC 공격 등 2개의 공격벡터가 전체 사이버 공격 분석사건의 70%를 차지하고 있다.  ▲유닛 42가 분석한 2022년의 사이버공격의 유형[자료=팔로알토 네트웍스] 러시아의 보안기업 포지티브 테크놀로지스(Positive Technologies)가 발표한 2022년 ‘사이버보안 위협 환경’ 보고서에 따르면 사이버 공격의 64%가 악성코드로 인해 발생했으며, 그 가운데 랜섬웨어 공격이 전체의 60%를 차지했다. 또한, 악성코드 유포 방식은 피싱 메일이나 스피어피싱 등 이메일 공격이 55%를 차지했으며 악성코드 중에서도 랜섬웨어의 피해가 높은 것을 알 수 있다. 한 분석가가 랜섬웨어 몸값 지불 현황을 분석한 사이트를 보면 지난해 3월 중순을 기준으로 랜섬웨어 공격으로 인한 누적 피해금액은 1억 9,753만 6,611.98달러(한화 약 2,645억 152만원)에 달했다. 2021~2022년 랜섬웨어 활동을 분석해 보면, 2년 연속 콘티(Conti) 랜섬웨어가 1위를 차지했다. 콘티 랜섬웨어는 2020년에 활동을 시작했으며, 공격 대상을 주요 인프라 및 공급망으로 하는 타깃형 공격으로 공격 효과를 극대화했다. 2021년 기준 가장 활발하게 활동한 랜섬웨어는 △1위-콘티(Conti, 15.5%) △2위-레빌(REvil)·소디노키비(Sodinokibi)(각 7.1%) △3위-헬로키티(HelloKitty)·포보스(Phobos)·선스크립트(Suncrypt)(각 4.8%) △4위-아바돈(Avaddon)·블랙매터(BlackMatter)·크링(Cring)·록빗(Lockbit)·록빗 2.0(Lockbut 2.0)(각 3.6%) △5위-하이브(Hive)·메두사락커(MedusaLocker)·파이사(PYSA)·로빈후드(Robinhood)(각 2.4%)다. 또한, 2022년 기준으로 가장 활발하게 활동한 랜섬웨어는 △1위-콘티(Conti, 22%) △2위-록빗(Lockbit)·록빗 2.0(Lockbut 2.0)(각 14%) △3위-하이브(Hive, 8%) △4위-다르마(Dharma)·파이사(PYSA)·포보스(Phobos)(각 7%) △5위-알프파이브(ALPHV)·블랙캣(BlackCat)(각 6%) △6위-레빌(REvil)·블랙매터(BlackMatter)(각 5%) △그 외 다른 변이들(18%)로 분석됐다. 이와 같이 랜섬웨어 공격 동향 및 피해 현황을 파악하고 랜섬웨어 공격그룹들의 TTPs(Tactics(공격전략), Techniques(기술), Procedures(과정))를 분석하는 것은 랜섬웨어 피해 최소화를 위해 중요한 일이다. 한국인터넷진흥원(KISA)은 ‘랜섬웨어 대응 가이드라인’(2023년 개정본)에서 “랜섬웨어 감염되면 문서·이미지·서버파일·데이터베이스 등 파일 암호화, PC 또는 스마트폰의 화면 잠금, PC 재부팅이 불가능한 부트영역 암호화 등의 피해가 일어난다. 기존 악성코드와 감염 방법 및 유포 경로는 동일하지만 암호화 기능을 통해 사용자의 주요 파일을 사용 불능 상태로 변환하며, 높은 수준의 암호화 방식을 악용하고 있어 복구키가 없는 한 사실상 복구가 불가능하고, 볼륨 섀도 복사본을 삭제해 윈도 운영체제에서 제공하는 파일 백업 및 복원 기능을 무력화하기도 한다”며 주의를 당부했다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|