| 온라인 쇼퍼 대상으로 매머드 사냥 실시하는 러시아의 피싱 공격자들 | 2023.08.28 |

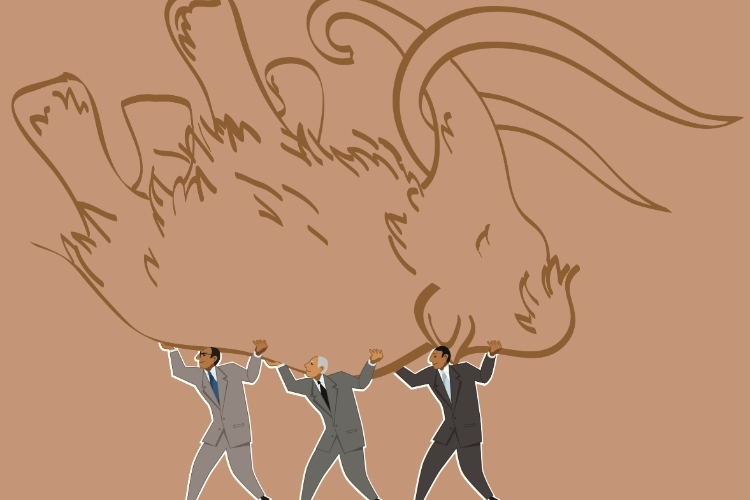

텔레그램에 상주하는 러시아인들이 단체로 매머드 사냥에 나서고 있다. 이들이 노리는 건 온라인 상거래 사이트에서 쇼핑하는 사람들과 상인들이다. 매머드 사냥이 가능한 건 이들에게 꽤나 편리한 자동 피싱 공격 도구가 쥐어졌기 때문이다.

[보안뉴스 문정후 기자] 인기 높은 온라인 거래 사이트인 이베이(eBay) 등을 자주 사용하는 사람들을 노리는 움직임이 포착됐다. 러시아어 텔레그램 사용자들 사이에서 자동화 기법으로 피싱 공격을 실시하는 것이 유행하기 시작한 것이다. 이들은 자동 피싱 공격으로 온라인 상거래 사용자들에게 사기를 치고, 그렇게 거둔 돈을 배분하고 있었다. 공격에 어떤 형태로 참여했느냐에 따라 배분되는 돈의 액수가 달라졌다.  [이미지 = gettyimagesbank] 이러한 사실을 보안 업체 이셋(ESET)이 추적하여 자사 블로그에 게시글을 올렸다. 이곳의 연구원 라덱 지즈바(Radek Jizba)는 “이 때 사용되고 있는 자동 피싱 도구의 이름은 텔레코피예(Telekopye)”라고 밝혔으며, “이메일과 단문 문자 메시지를 작성할 뿐만 아니라 피싱 공격용 웹 페이지를 생성하는 기능을 가지고 있다”고 설명한다. 때문에 해킹 기술이 없다시피 한 초보 해킹 범죄자들에게 큰 매력으로 다가가고 있으며, 실제로 러시아에서는 꽤나 활발하게 활용되는 중이라고 한다. 텔레코피예 피싱 공격 현재 러시아 텔레그램 사용자들이 가장 많이 노리는 건 러시아에서 인기 높은 전자상거래 사이트인 율라(YULA)와 OLX의 사용자들이다. OLX의 경우 한 달 페이지 뷰 수가 100억 회를 넘고 수백만 건의 거래가 진행되는 초대형 플랫폼이다. 율라와 OLX 외에도 블라블라카(BlaBlaCar)나 이베이와 같은 서방 국가들의 상거래 사이트 사용자들 역시도 표적이 되고 있다. 지즈바는 “피해자들을 노리는 방법은 크게 두 가지”라고 소개한다. “하나는 온라인 쇼핑을 하는 사람들을 노리는 것으로, 공격자들끼리는 이걸 ‘매머드 사냥’이라고 부르기도 합니다. 일반적인 피싱 공격과 크게 다르지 않습니다. 피해자를 한 명 정하고, 이메일이나 문자 메시지로 속이는 것이죠. 피해자가 전송된 악성 링크를 누르면 진짜처럼 생긴 가짜 구매 페이지가 나타납니다. 끝까지 속아서 결제까지 하면 돈은 피해자들에게 입금되고, 물건은 피해자가 영원히 받지 못합니다. 이걸 반복하는 게 첫 번째 유형의 공격, 즉 매머드 사냥 공격입니다.” 두 번째 유형은 온라인 거래 플랫폼에서 활동하는 상인들을 주로 노리는 것으로, 공격자들은 보증금이나 기타 여러 가지 항목의 돈을 받아가라거나 내라는 식의 내용의 메일이나 문자 메시지를 보낸다. 예를 들어 “당신의 물건이 구매되었습니다. 물건에 대한 값은 여기서 청구하세요”라는 문자와 함께 링크가 전송되는 식이다. 여기에 속아 클릭하면 피해자는 몇 가지 단계에 걸쳐 돈을 잃게 된다. 당연하지만 피해자들이 잃은 돈은 공격자들에게 돌아간다. 다만 여기서 공격자는 텔레코피예를 사용하는 ‘커뮤니티 전체’다. 그러므로 수익이 분할된다. 이 때 텔레코피예 커뮤니티는 기업 형태로 수익을 배분한다. 즉 서열이 존재한다는 것이다. 최상위 관리자가 있고 중간 관리자가 있으며 핵심 정규 인력이 있기도 하며 프리랜서처럼 일하는 자도 있다. 수익 분배 시 최상위 관리자는 약 40~50%를 가져간다. 사기로 얻어낸 돈의 흐름은 투명하게 모두에게 공유된다. 텔레코피예 자동화의 작동 방식 텔레코피예에는 피싱 이메일과 피싱 문자를 위한 템플릿, 피싱 페이지 제작을 위한 HTML과 각종 이미지, 예산 관련 문서 등이 다수 포함되어 있다. 공격자들이 지역이나 국가 등을 설정하면 대강의 피싱 페이지들이나 메일 등이 자동으로 완성된다. 결과물이 100% 다 완벽한 건 아니기 때문에 일부 미세 조정이 필요하긴 하나 대부분은 꽤나 진짜처럼 보인다. 공격을 수행하기에 매우 편리한 것이다. 만약 공격을 진행하는 데 있어 이미지들을 활용해야 한다면 공격자들은 렌더봇(Render Bot)이라는 것을 이용한다. 텔레코피예와는 별개의 도구이나 커뮤니티 멤버들은 둘을 동시에 사용하는 사례가 많다. 렌더봇은 사진과 스크린샷의 주요 필드들을 삭제해 주며, 실제 인보이스나 정상 페이지의 스크린샷을 따와서 약간만 교정하는 식의 이미지 조작을 가능하게 해 준다. 폰트도 7개 지원하기 때문에 원래 이미지를 보다 더 그럴듯하게 흉내 낼 수 있게 된다. 텔레코피예를 활용한 피싱 공격과 온라인 사기를 막으려면 어떻게 해야 할까? 피싱 메일이나 피싱 웹사이트의 사소한 디테일에 집중해서는 안 된다고 지즈바는 조언한다. “자동화 도구를 능숙하게 사용하는 사람들이 배후에 있습니다. 어지간해서는 육안만으로 차이점을 구분하기가 어렵습니다. 다만 이들과 실제 대화를 해보면 수상함을 금방 느낄 수 있습니다. 예상하기 힘든 시점에 사소한 것이라도 문의를 해보세요. 그러면서 대화를 시도해 보면 어색함을 발견할 수 있을 겁니다.” 글 : 네이트 넬슨(Nate Nelson), IT 칼럼니스트 [국제부 문정후 기자(globoan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|