| 19만개 이상 취약점 노출된 주니퍼 방화벽, RCE 취약점 버그 체인 주의 | 2023.09.03 |

사용 중인 J-Web 인터페이스 비활성화 또는 접근 제한 조치 필요

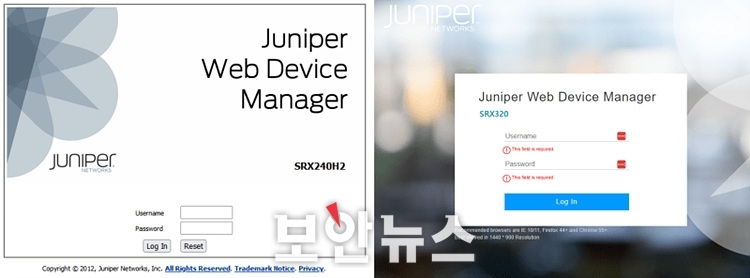

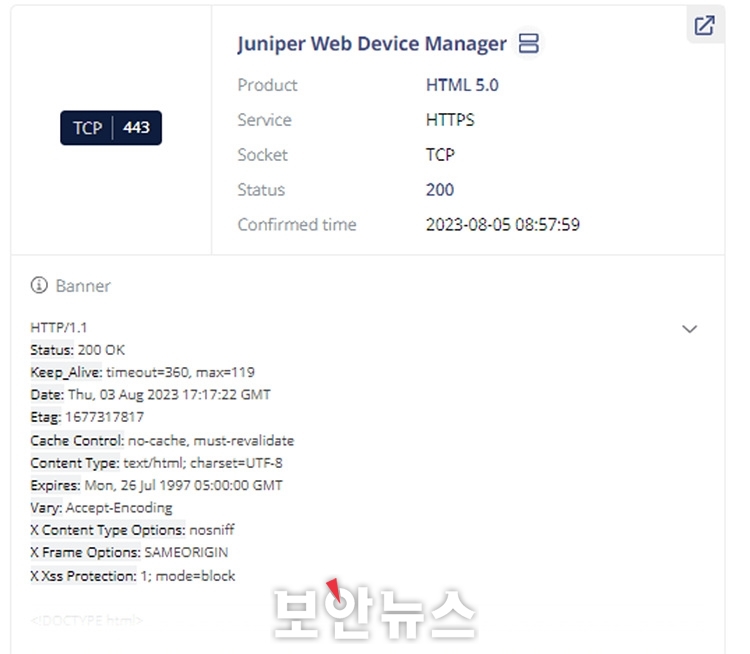

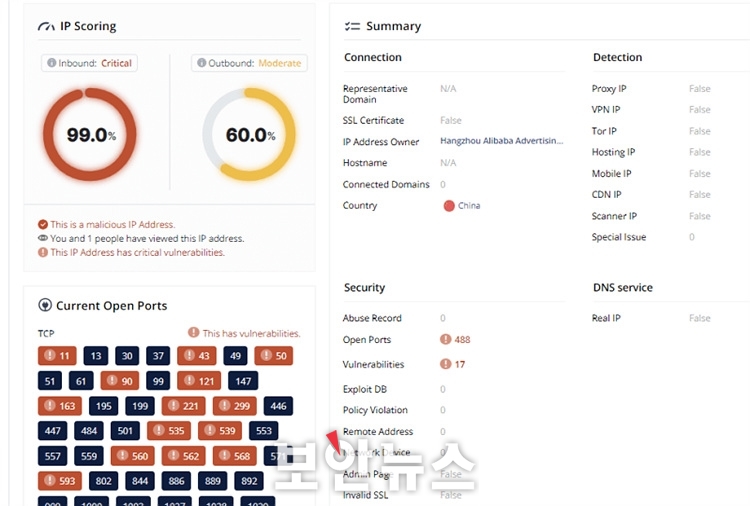

기업 사용 방화벽 스위치는 외부 인터넷 노출 접점 차단, 장치 소프트웨어 업데이트도 중요 [보안뉴스 김영명 기자] 차세대 방화벽으로 잘 알려진 주니퍼 SRX 방화벽 시리즈를 공급하고 있는 주니퍼 네트웍스(Juniper Networks)는 사용하는 방화벽·장비 전용 OS인 Junos OS의 J-Web과 연관된 네 가지 취약점을 발표했다.  ▲RCE 취약점에 노출된 J-Web 주니퍼 방화벽 관리 시스템[자료=CIP블로그] 보안기업 에이아이스페라(AI SPERA)의 분석에 따르면, 해당 취약점의 CVE 코드는 △CVE-2023-36844 △CVE-2023-36845 △CVE-2023-36846 △CVE-2023-36847 등이다. 주니퍼 네트웍스는 네트워크 보안 업계에서 가장 오래되고 유명한 엔터프라이즈 공급 업체이기 때문에 전 세계 수많은 기업의 사내망에는 해당 장비가 사용되고 있다. 주니퍼 네트웍스가 발표한 이 취약점들 각각의 CVSS 점수는 5점대에 불과해 언뜻 보면 위험하지 않을 것 같지만, 이 취약점들을 결합하면 연쇄반응으로 RCE(Remote Code Execution, 원격코드 실행) 공격까지 가능한 매우 심각한 취약점이다. CVSSv3 내에서 이 취약점의 통합 등급은 9.8점을 받았다. 주니퍼 네트웍스 장비는 크게 스위치인 ‘EX 시리즈’와, 방화벽인 ‘SRX 시리즈’로 나뉜다. 먼저, ‘CVE-2023-36846’과 ‘CVE-2023-36847’는 EX 시리즈 및 SRX 시리즈의 주니퍼 네트웍스 Junos OS에 있는 중요한 기능에 대한 2개의 인증 누락 취약점이다. 해당 취약점으로 인증되지 않은 네트워크 기반 공격자가 시스템에 제한된 영향을 미칠 수 있다. 두 개 취약점에 대한 CVSS 점수는 5.3점이다. 또한, ‘CVE-2023-36844’와 ‘CVE-2023-36845’는 EX 시리즈 및 SRX 시리즈의 주니퍼 네트웍스 Junos OS J-Web에 있는 두 가지 PHP 외부 변수 수정 취약점이다. 이 두 개 취약점으로 인해 인증되지 않은 네트워크 기반 공격자가 중요한 특정 환경 변수를 제어할 수 있다. 각각 취약점의 CVSS 점수는 5.3점이다.  ▲검색된 IP 주소의 열린 포트 정보. TCP 443 포트에서 J-Web이 가동되고 있다[자료=CIP블로그] ‘CVE-2023-36846’ 및 ‘CVE-2023-36847’ 등 두 개 취약점은 J-Web을 통해 공격자가 임의의 파일을 업로드할 수 있는 취약점이다. 하지만 파일 업로드가 될 뿐 추가적인 문제는 발생하지 않기 때문에 CVSS 5.3점으로 높지 않은 점수를 받았다. ‘CVE-2023-36844’와 ‘CVE-2023-36845’는 PHP의 외부 변수를 수정할 수 있는 취약점이다. 이 역시 PHP 설정을 변경하더라도 시스템에 큰 영향을 미치기 어려우며, CVSS 5.3점을 받았다. 각각의 취약점은 5.3점으로 중간 레벨의 점수를 받았으며, 독립적으로 존재한다면 큰 위협은 되지 않는다. 하지만 첫 번째 취약점으로 임의의 파일을 업로드하고, 두 번째 취약점으로 업로드한 파일과 연관된 PHP 속성을 변경하면 버그 체인으로 서로 융합되면서 RCE 효과를 낼 수 있다. 이렇게 결함을 결합하는 데 성공하면 공격자는 인증되지 않은 네트워크 기반에서 원격으로 코드를 실행할 수 있게 된다. 이 때문에 SVSS 점수 5점 대의 CVE는 9점대로 급상승한 것이다. 주니퍼 방화벽과 같은 주니퍼 네트웍스의 제품들은 이미 공격 표면에 많이 노출돼 있다. 에이아이스페라가 자체 개발한 Criminal IP Asset Search에서 ‘Juniper Web Device Manager’라는 키워드로 검색해 보면 19만개 이상의 주니퍼 네트웍스의 J-Web이 온라인에 노출된 것을 확인할 수 있다. RCE 버그 체인 취약점의 익스플로잇이 공개된 지금, 접근하기 쉽게 노출돼 있는 이 서버들은 가장 빠르게 해커들의 공격 타깃이 될 가능성이 높다. 주니퍼 네트웍스는 예전부터 많은 취약점에 시달려왔고, 공격자들은 이 취약점을 꾸준히 악용하고 있다. 이 점을 이용해 주니퍼 네트웍스를 가장한 허니팟도 많이 존재한다.  ▲온라인에 노출된 J-Web 서버에 섞여 있는 허니팟 서버 IP 주소 정보[자료=CIP블로그] 미국 사이버보안 및 인프라 보안국(CISA)는 올해 6월 미국 연방 기관에 주니퍼 방화벽 및 스위치 장치와 같이 인터넷에 노출되거나 잘못 구성된 네트워킹 장비에 대해 발견 후 2주 이내에 보호하라는 올해 첫 번째 구속력 있는 운영 지침(BOD)을 내렸다. CISA는 “이 지침은 연방민간행정부(FCEB) 기관이 특정 장치 전반에 대해 안전하지 않거나 잘못 구성된 관리 인터페이스로 인해 발생하는 공격 표면을 줄이기 위한 조치를 취하도록 요구한다”라고 밝히기도 했다. 주니퍼 방화벽 및 스위치 버그 체인 익스플로잇을 예방하는 방법은 CISA의 운영 지침을 그대로 반영하면 된다. 사용 중인 J-Web 인터페이스를 비활성화하거나 접근을 제한하는 것이다. 기업 또는 기관에서 사용하는 방화벽, 스위치와 같은 장비는 외부에서 접근할 수 없도록 철저히 외부 인터넷 노출 접점을 없애야 한다. 또한, 영향을 받는 장치를 실행하는 사용자는 최대한 빨리 패치를 적용해 업데이트하는 것이 중요하다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|