| Apache 오픈소스 소프트웨어, 원격코드 실행 취약점 발견... 해커들은 ‘군침’ | 2023.12.15 |

오픈소스 ERP 시스템 Apache OFBiz의 XML-RPC에서 인증되지 않은 원격코드 실행

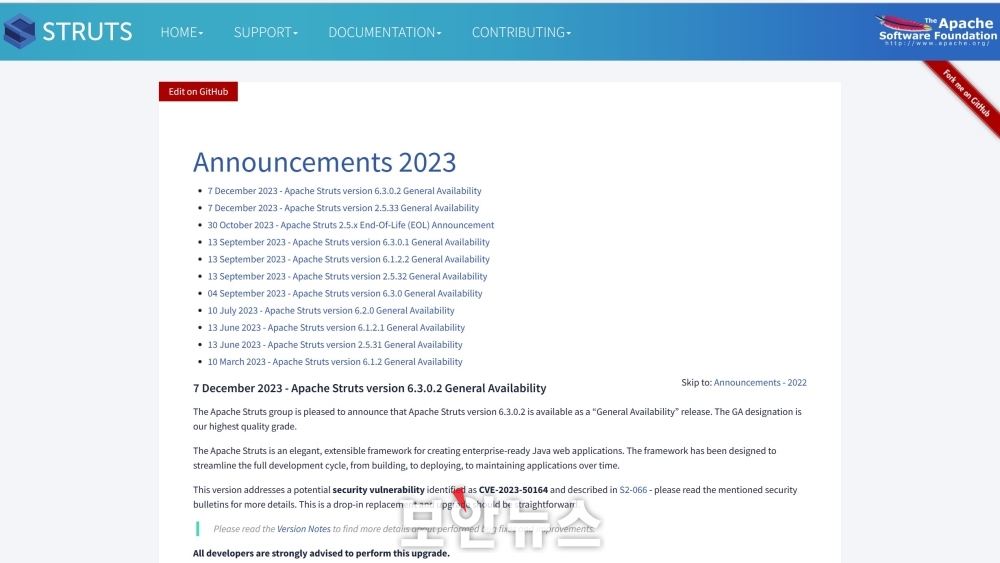

Apache ActiveMQ 취약점, 사이버 공격자들 선호...11월 북한 해커조직 안다리엘도 악용 [보안뉴스 김경애 기자] 아파치소프트웨어재단(이하 아파치재단)의 오픈소스 ERP 시스템과 Apache Struts에서 원격코드 실행 취약점이 발견됐다. 또한, 아파치재단에서 이미 업데이트를 발표했음에도 불구하고 패치하지 않아 발생할 수 있는 Apache ActiveMQ 취약점 악용 공격도 잇따라 포착되고 있다. 이에 해당 취약점에 영향을 받는 버전 사용자는 최신 버전으로 업데이트해야 한다.  1. CVE-2023-49070 아파치재단은 지난 8일과 13일 연이어 보안 업데이트를 발표했다. 8일 발표한 취약점은 오픈소스 ERP 시스템 Apache OFBiz의 XML-RPC에서 인증되지 않은 원격코드 실행(RCE) 취약점이다. 2. CVE-2023-50164 13일 발표한 취약점은 Java EE 웹 애플리케이션 개발용 오픈소스인 Apache Struts에서 발생하는 원격코드 실행(RCE)이 가능한 파일 업로드 취약점이다. 이 취약점은 취약점 넘버 CVE-2023-50164로 공격자가 파일 업로드 매개변수를 조작해 경로순회를 할 수 있다. 조작은 특정 시나리오에서 공격자가 악성 파일을 업로드할 수 있는 권한을 부여할 수 있으며, 타깃 시스템에서 원격 코드 실행이 가능하다. 취약점에 노출된 제품과 버전은 △Apache Struts 버전 2.0.0~2.5.32 및 6.0.0~6.3.0.1이다. 이용자는 이러한 위험을 인식하고 시스템 보안을 위해 보안 패치된 △Apache Struts 버전 2.5.33 및 6.3.0.2으로 업데이트하는 게 바람직하다. 특히 Apache Struts 취약점 보안 이슈는 2017년 미국 3대 개인 신용정보업체인 에퀴팩스의 미국 웹사이트에서 대규모 데이터 유출 사건이 발생한 바 있다는 점에서 주목할 필요가 있다. 한국인터넷진흥원(KISA) 이창용 팀장은 “오픈소스 ERP 시스템과 Apache Struts에서 원격코드 실행 취약점 모두 CVSS 9.8의 매우 위험(CRITICAL) 등급 취약점”이라며 사고 예방을 위해 사용 기업의 신속한 조치를 당부했다. 이어 이 팀장은 “오픈소스 SW는 다양한 SW 개발에 활용되기 때문에 해당 SW를 직접 사용하지 않아도 SW에 구성요소로 포함됐는지 확인하고 조치해야 한다”고 강조했다. 3. CVE-2023-46604 CVE-2023-46604는 오픈소스 메시징과 통합 패턴 서버인 Apache ActiveMQ 서버의 원격 코드 실행 취약점이다. 만약 패치되지 않은 Apache ActiveMQ 서버가 외부에 노출된 경우 공격자는 원격에서 악의적인 명령을 실행해 해당 시스템을 장악할 수 있다. 특히 Apache ActiveMQ 취약점은 과거 발표된 취약점이지만 여전히 다양한 공격자가 단골로 사용하고 있다는 점에 주목해야 한다. 이와 관련 안랩 ASEC은 지난 13일 “Apache ActiveMQ 취약점 공격이 지속되고 있다”며 “최근에는 △Ladon △NetCat △AnyDesk △z0Miner를 설치하는 공격이 추가로 확인됐다”고 밝혔다. Ladon은 중국어 기반 공격자가 주로 사용하는 도구 중 하나로 스캐닝, 권한상승, 계정정보 탈취, 리버스 쉘 등과 같이 공격 과정에 필요한 다양한 기능을 지원한다. NetCat은 TCP·UDP 프로토콜로 연결된 네트워크상에서 특정 대상과 데이터를 송수신하게 해주는 유틸리티다. 리눅스뿐만 아니라 윈도우 환경도 지원하는 게 특징이다. 네트워크 테스트 목적에서 다양한 기능을 제공해 네트워크 관리자도 자주 사용하는 도구다. 하지만 반대로 공격자도 악용할 수 있다. 공격자는 Netcat을 실행하면서 전달하는 명령을 이용해 리버스 쉘이나 바인드 쉘로 사용할 수 있다. 이는 실제 취약한 웹 서버나 MS-SQL 서버를 노린 다양한 공격에 사용된 바 있다. 이번에 확인된 공격의 경우 외부 Netcat 다운로드 이후, 리버스 쉘 명령으로 감염 시스템에 대한 쉘을 획득했다는 게 안랩의 분석이다. 공격자는 감염 시스템을 장악한 후, 원격에서 화면제어 목적으로 VNC나 RDP, 원격제어 도구를 추가로 설치한다. 최근에는 보안제품 우회 목적으로 AnyDesk나 NetSupport, 크롬 원격 데스크톱과 같은 원격제어 도구가 자주 사용되고 있다. 이번에 확인된 공격도 Netcat을 이용해 AnyDesk를 추가 설치한 후, 인자로 비밀번호를 설정하고 실행했다. 이는 과거 MS-SQL 서버 대상 공격 사례와 거의 동일한 방식이다. 이렇게 인자로 전달했던 비밀번호를 입력해 원격에서 감염 시스템을 제어할 수 있다. 특히 Apache ActiveMQ 취약점 공격은 지난 11월 북한 해커조직 안다리엘 그룹이 악용한 바 있으며, 이 외에 HelloKitty 랜섬웨어, 코발트 스트라이크, 메타스플로잇 미터프리터 공격에도 악용됐다. 익명을 요청한 보안전문가는 “아파치 오픈소스 ERP 시스템과 Apache Struts에서 발견된 원격코드 실행 취약점은 외부에 노출되어 있는 경우가 많아 원격에서 공격할 수 있다”며 “Apache ActiveMQ 취약점을 이용한 사례도 계속 발견되고 있어 신속한 패치가 필요하다”고 강조했다. 보안프로젝트 조정원 대표는 “apache Structs 취약점은 매년 정기적으로 발생하고 있어 담당자를 긴장하게 한다”며 “대부분 원격에서 시스템의 명령어 권한을 획득해 제어(RCE취약점)할 수 있는 것이라, 최신 취약점 이슈를 모니터링 해야 한다”고 강조했다. 이어 조정원 대표는 “공격코드가 공개되면, 빠르면 몇시간 안에 수 많은 대상으로 공격이 유입될 수 있고, 침입탐지 시스템에 탐지룰이 업데이트되어 있지 상태에서 공격이 유입되면, 공격 여부를 판단하기 힘들다”며 “업데이트를 한 후에도 기존 날짜의 시스템과 웹 로그 등을 확인해 악성코드 설치 여부를 점검하는 것도 중요하다”고 설명했다. [김경애 기자(boan3@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|