| 스프레드시트 파스엑셀에서 임의 코드 실행 취약점 발견 | 2024.01.09 |

해당 취약점(CVE-2023-7101), 악성 엑셀파일로 공격자가 임의 코드 실행할 수 있어

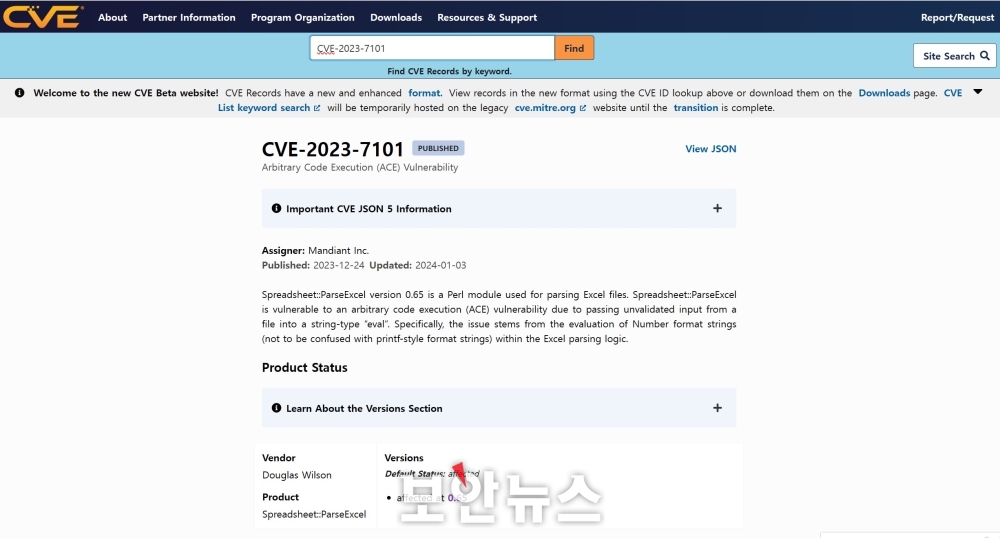

최근 바라쿠다의 ESG 제품에서 발견...공급망 보안 관점에서 사용 여부 체크해야 [보안뉴스 김경애 기자] 스프레드시트 파스엑셀(Spreadsheet::ParseExcel)에서 임의 코드 실행 취약점이 발견돼 주의가 요구된다.  ▲CVE-2023-7101 취약점 업데이트 공지 화면[이미지=CVE 홈페이지] Spreadsheet::ParseExcel은 엑셀(Excel) 파일의 정보를 읽는 Perl로 작성된 모듈로, Perl 모듈에서 임의 코드 실행(ACE) 취약점(CVE-2023-7101)이 발견된 것. 해당 취약점은 악성 엑셀 파일을 통해 공격자가 사용자 시스템에 원격 코드를 실행할 수 있는 취약점이다. 해당 취약점은 2023년 12월 24일 글로벌 보안기업 멘디언트에서 발견해 CVE에 등록됐으며, 지난 1월 3일 중요 등급으로 분류됐다. 이와 관련 CVE 측은 “해당 취약점은 패치됐다”며 “ParseExcel은 엑셀 파일을 구문 분석하는 데 사용되는 Perl 모듈로, 스프레드시트 ParseExcel 0.65 버전은 파일의 유효하지 않은 입력을 문자열 형식의 ‘eval’로 전달해 임의 코드 실행(ACE) 위험이 있다”고 설명했다.  ▲CVE-2023-7101에 영향받는 버전 및 해결 버전[자료=KISA] 영향받는 버전은 Spreadsheet::ParseExcel 0.65 버전으로, 해당 버전 사용자는 0.66 버전으로 업데이트해야 한다. 한국인터넷진흥원 이창용 팀장은 “오픈소스 모듈에서 발견된 취약점이므로, 해당 모듈을 사용해 개발된 여러 시스템에서 취약점이 있을 수 있다”며 “개발사에서는 KISA 보안 공지 등을 참고해 자사 SW에 신속히 패치를 적용할 것”을 당부했다. 리니어리티 한승연 대표는 “해당 취약점은 얼마전 바라쿠다의 ESG 제품에서 발견됐으며, 엑셀파일을 처리하는 과정에서 임의 코드가 실행되는 실제 공격사례가 있었다”면서, “취약한 버전의 모듈이 탑재된 솔루션에서는 유사한 공격이 발생할 수 있는 만큼, 공급망 보안 관점에서 사용 여부를 체크해볼 필요가 있다”고 밝혔다. 고려대학교 김휘강 교수는 “중국에 기반을 둔 UNC4841 해킹그룹이 이 취약점을 이용해 바라쿠다 사의 이메일보안솔루션을 공격한 것으로 알려져 있어, 주의가 필요하다”며 강조했다. 모의해킹 및 취약점 점검 프리랜서 김관영 책임은 “Barracuda 자체 제품에서 발생했던 취약점 CVE-2023-7102가 서드파티 모듈(Spreadsheet::ParseExcel)인 것과 취약점 파급력을 고려해 CVE-2023-7101을 신규 발생한 것으로 보인다”고 말했다. [김경애 기자(boan3@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|