| 우크라이나 정부·기업을 대상으로 ‘SmokeLoader’ 악성코드 유포 | 2024.01.17 |

피싱 메일로 유포되는 SmokeLoader 악성코드, EXE 파일·PDF 확장자로 위장

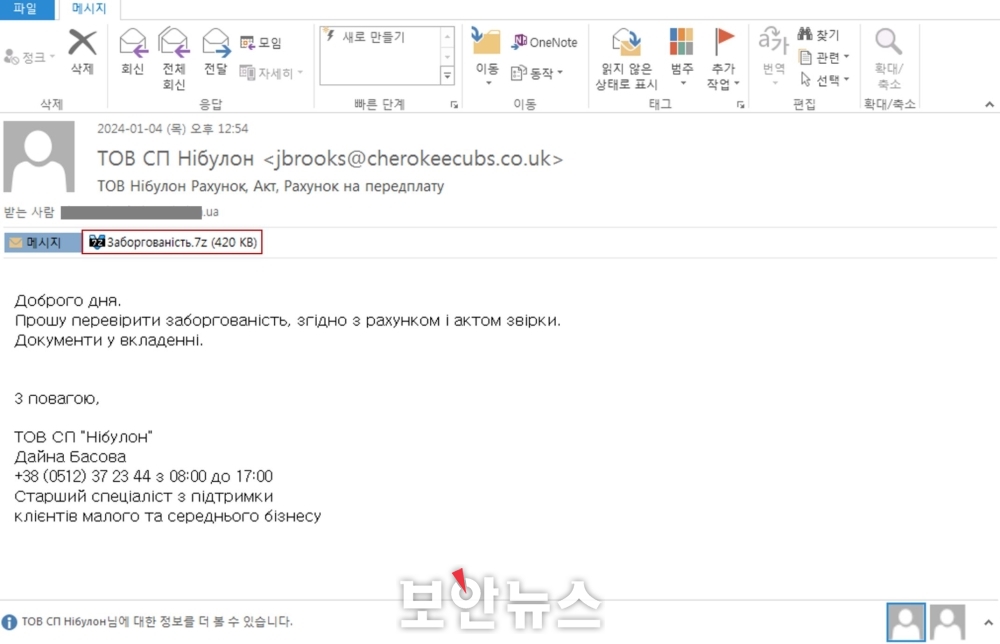

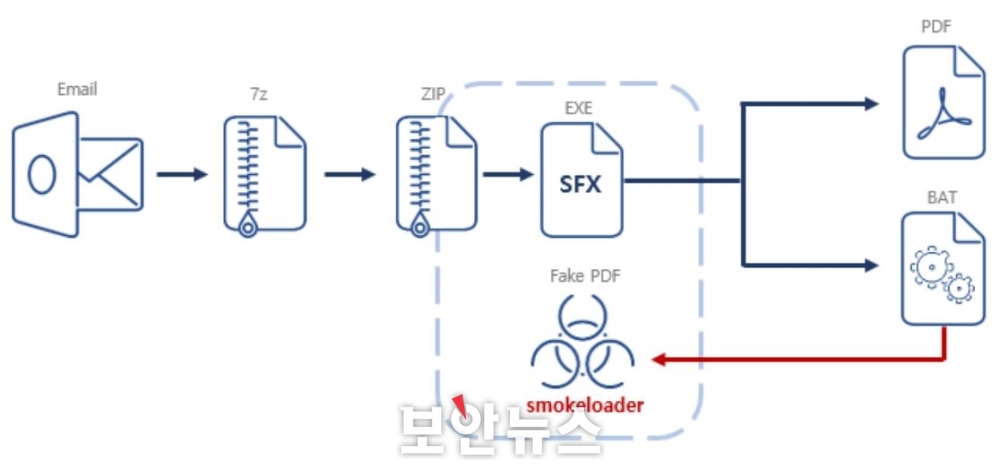

악성코드 감염 시, C&C 서버 연결해 Lockbit 랜섬웨어 등 다양한 악성코드 내려받아 [보안뉴스 박은주 기자] 최근 우크라이나를 대상으로 한 사이버 위협이 증가한 가운데, 우크라이나 정부와 기업을 대상으로 다운로드형 악성코드인 ‘SmokeLoader’가 유포되고 있다.  ▲SmokeLoader 악성코드가 내장된 피싱 메일[이미지=ASEC] 안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 우크라이나의 법무부, 공공기관, 보험, 의료, 건축, 제조 기업을 대상으로 ‘SmokeLoader’ 악성코드가 유포됐다. 악성코드는 피싱 메일을 통해 퍼지고 있다. 피싱 메일 내용은 우크라이나어로 작성돼 있으며, 본문에는 송장 관련 문구가 포함돼 첨부된 파일을 실행하도록 유도하고 있다.  ▲SmokeLoader 악성코드 전체 동작 과정[이미지=ASEC] 메일에 첨부된 파일은 압축 파일(7z) 형태로 파일 내부에 또 다른 압축 파일(ZIP)이 존재한다. 압축 파일 내에는 SFX 형태의 EXE 파일과 PDF 확장자로 위장한 SmokeLoader 악성코드가 포함돼 있다. SmokeLoader 악성코드는 C&C 서버에 접속 후 명령에 따라 추가 모듈 또는 악성코드를 내려받는 방식으로 공격을 진행한다. 만일 해당 파일을 열고 압축을 해제하면, SFX 파일은 PDF 파일과 BAT 파일을 생성한다. PDF 파일은 정상 파일로 사용자를 속이기 위한 미끼 파일이며, BAT 파일은 ‘start = pax0001782.pdf’ 명령어를 통해 SmokeLoader를 실행한다. SmokeLoader를 실행하면 explorer.exe에 인젝션을 수행하며, 악성 행위는 해당 프로세스를 통해 수행된다. 먼저, %AppData% 경로에 ‘ewuabsi’ 명으로 자가 복제를 수행하고 숨김 및 시스템 파일 속성을 부여한다. 이후 아래 C&C 서버에 연결을 시도하며, 록빗(Lockbit) 랜섬웨어 등 다양한 악성코드가 추가로 다운로드 될 수 있다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|