| 카카오 인증서 위장한 ‘VenomRAT 악성코드’ 발견... 설문조사 문서 파일 형태로 유포 | 2024.01.23 |

설문조사 문서 파일로 위장한 ‘LNK 파일’... 외부 URL 접속, 추가 스크립트 코드 실행

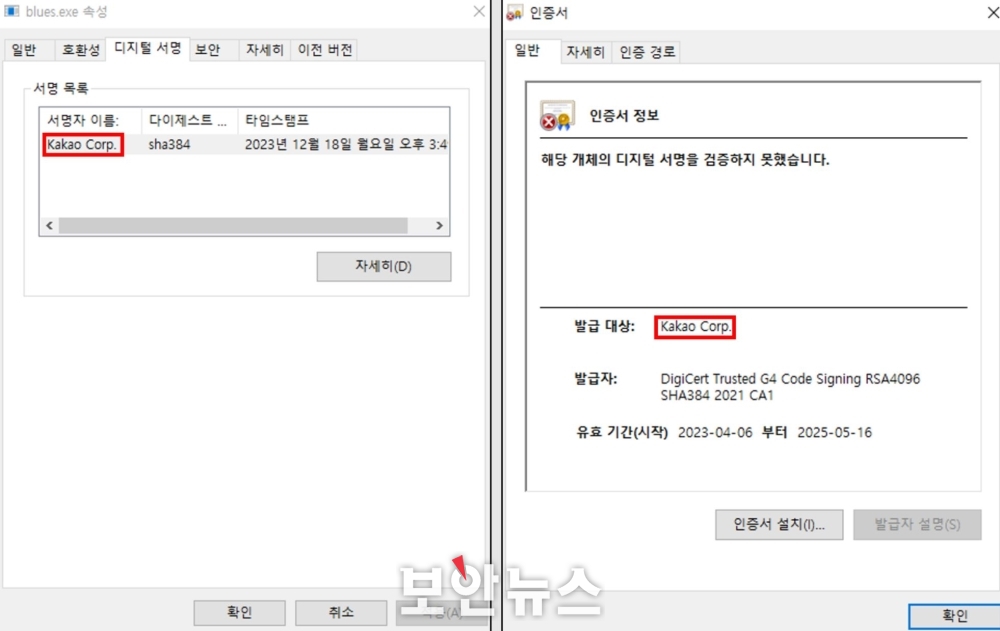

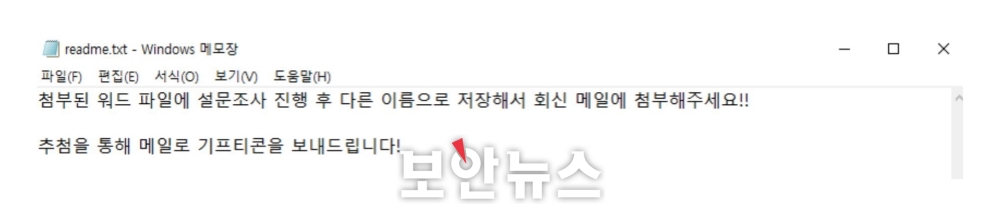

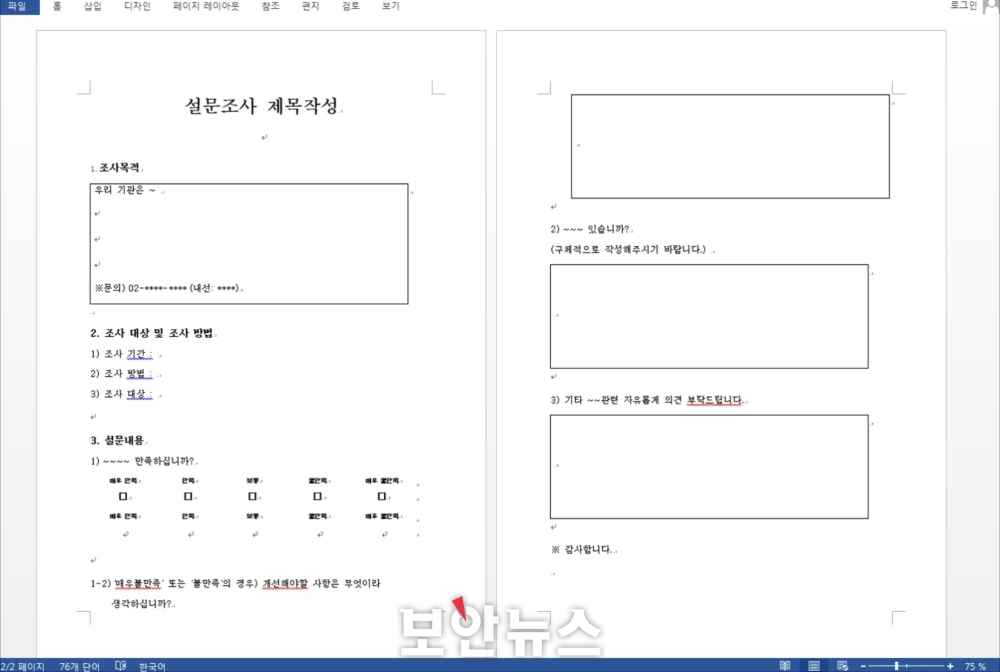

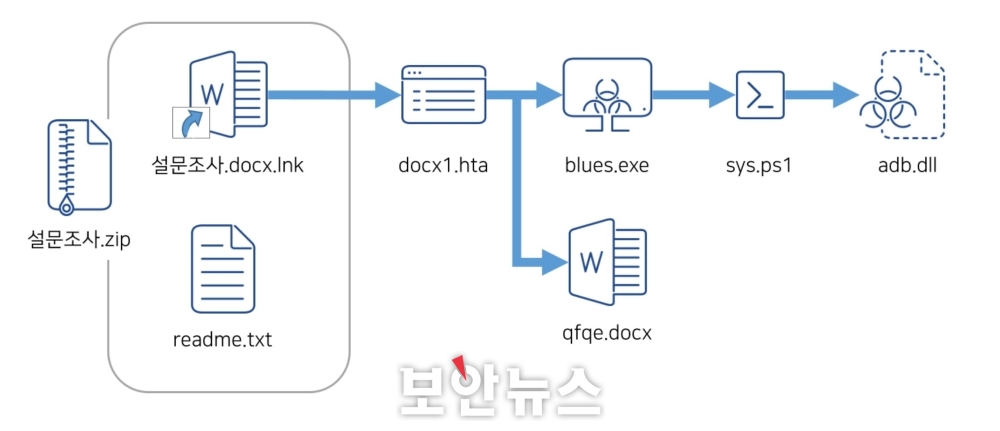

공격에 사용된 실행 파일 blues.exe, 카카오 인증서로 위장 AsyncRAT(VenomRAT) 악성코드, 사용자 PC 정보 유출 및 키로깅 행위 [보안뉴스 박은주 기자] 최근 외부 URL 접속, 추가 스크립트 코드를 실행하는 악성코드 실행 파일이 카카오 인증서로 위장해 유포되고 있어 각별한 주의가 요구된다.  ▲blues.exe의 서명 정보, 카카오 인증서로 위장했다[자료=ASEC] 안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 공격자는 AsyncRAT(VenomRAT) 악성코드를 내려받는 바로가기 파일(LNK 파일)을 정상 문서 파일로 위장해 클릭을 유도했다. ‘설문조사.docx.lnk’ 파일명으로 정상 텍스트 문서와 함께 압축 파일로 유포됐다. 이 과정에서 사용된 실행 파일 ‘blues.exe’이 카카오 인증서로 위장한 것이다.  ▲readme.txt 파일 내용[자료=ASEC] 설문조사 파일로 위장한 압축 파일 내부에는 텍스트 문서와 악성 LNK 파일이 포함돼 있다. 텍스트 문서 내부에는 악성 LNK 파일의 실행을 유도하는 문구가 적혀 있다. LNK 파일에는 악성 명령어가 포함돼 있어 실행 시 mshta를 통해 외부 URL에 접속해 추가 스크립트 코드가 실행된다.  ▲qfqe.docx 본문 내용[자료=ASEC] 다운로드 된 qfqe.docx 파일은 정상 워드 문서로 설문조사 관련 내용을 담고 있어 사용자가 악성 행위가 수행되고 있음을 알아차리기 어렵게 한다. 워드 문서와 함께 다운로드 된 blues.exe 파일은 카카오 인증서로 위장한 다운로더 유형의 악성코드이다. 실행 시 파워쉘을 통해 추가 스크립트 코드를 다운로드한다. 최종적으로 실행되는 쉘코드는 RAT 유형 악성코드인 ‘VenomRAT(AsyncRAT)’로 사용자 PC 정보 유출 및 키로깅 행위를 수행한다. 또한, 공격자로부터 명령을 받아 다양한 악성 행위를 수행할 수 있다.  ▲VenomRAT 동작 과정[자료=ASEC 블로그] 이렇듯 정상 문서로 위장한 악성 바로가기 파일이 꾸준히 유포되고 있다. 바로가기 파일의 경우 파일명에서 ‘.lnk’ 확장자가 보이지 않아 정상 문서 파일로 착각할 위험이 커 사용자의 각별한 주의가 필요하다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|