| 이반티 모바일 관리 플랫폼 취약점 패치됐지만... 악용 공격 여전히 ‘활발’ | 2024.01.24 |

이반티 모바일 관리 플랫폼의 원격 API 취약점 발견

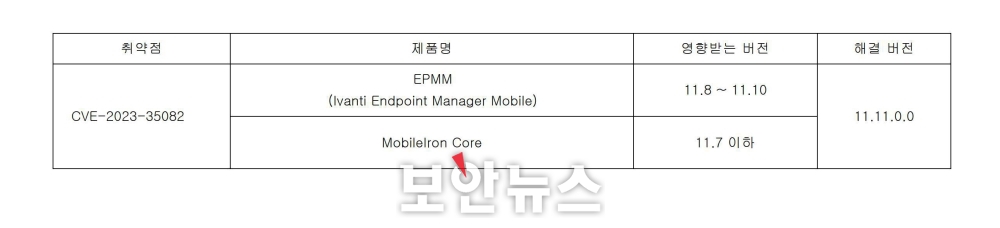

무단으로 연결돼 사용자 개인정보 식별하고, 서버 변경 위험 존재 2023년 패치됐지만, 공격 ‘활발’...CISA의 알려진 취약점 목록에 등재 [보안뉴스 박은주 기자] 미국의 소프트웨어 기업이자, 글로벌 보안기업 Ivanti(이반티)의 모바일 관리 플랫폼에서 2023년 발견된 인증되지 않은 원격 API 취약점 ‘CVE-2023-35082’이 CISA가 운영하는 ‘알려진 취약점 목록(KEV)’에 1월 18일 포함됐다.  [로고=이반티] 이반티 커뮤니티에 공개된 기술자료에 따르면 해당 취약점을 악용한 공격자는 무단·원격으로 연결(인터넷 연결)될 수 있다. 잠재적으로 사용자의 개인 식별 정보를 탐색하고, 서버를 제한적으로 변경할 수 있는 위험이 존재한다. 해당 취약점은 CVSS 10점 만점에 달하는 치명적인 취약점으로 각별한 주의가 요구된다.  ▲미국 CISA의 KEV 목록에 추가된 CVE-2023-35082 취약점[이미지=CISA 웹페이지] CISA는 취약점 관련 홈페이지를 통해 “이 취약점은 악의적인 사이버 행위자가 빈번히 이용하는 공격 벡터이고, 기업에 심각한 위험을 초래한다”며 “해당 취약점 익스플로잇을 통해 영향을 받는 EPMM 서버에 관리자 계정을 등록해 추가적인 시스템 손상을 입을 수 있다”고 설명하며 보안 업데이트를 권고했다.  ▲이반티 모바일 관리 플랫폼 중 취약점에 영향받는 제품 및 해결 버전[표=KISA] 이에 따라 한국인터넷진흥원(KISA)도 보안 공지를 통해 MobileIron Core와 EPMM 제품 보안 업데이트를 권고했다. 해당 취약점에 영향받는 제품과 해결 버전은 위 표와 같다. 한편 취약점을 발견한 보안업체 라피드7(Rapid7)에 따르면 CVE-2023-35082 취약점은 이보다 앞서 밝혀진 CVE-2023-35078과 유사한 영향을 미치는 것으로 드러났다. CVE-2023-35078 취약점 또한 인증우회 취약점으로 CVSS 10점 만점에 달하는 치명적인 취약점이다. 라피드7의 보안 연구원 스티븐 퓨어(Stephen Fewer)는 “CVE-2023-35082는 CVE-2023-35078과 동일한 위치, 특히 mifs 웹 애플리케이션의 보안 필터 체인에 있는 특정 항목의 허용 특성에서 발생한다”고 이반티 블로그를 통해 밝혔다. 이와 함께 이반티의 VPN 제품 ‘커넥트시큐어(Ivanti Connect Secure, ICS)’에서 제로데이 취약점이 2개 발견됐다. 취약점은 인증 우회 취약점 ‘CVE-2023-46805(CVSS 8.2)’와 임의 명령 실행 취약점 ‘CVE-2024-21887(CVSS 9.1)’이다. VPN은 원격에서 모바일로 기업망에 접속할 때 안전한 연결을 지원하는 제품으로, 다수의 공격자가 공략하는 구간이다. 아직 패치가 마련되지 않은 제로데이 상태로, 패치되기 전인 패치 갭 기간 보안 모니터링에 만전을 기해야 한다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|