| 트리고나 랜섬웨어 공격자, 미믹 랜섬웨어로 MS-SQL 서버 공격 | 2024.01.27 |

MS-SQL 서버 대상으로 공격, 암호화 및 악성코드 설치

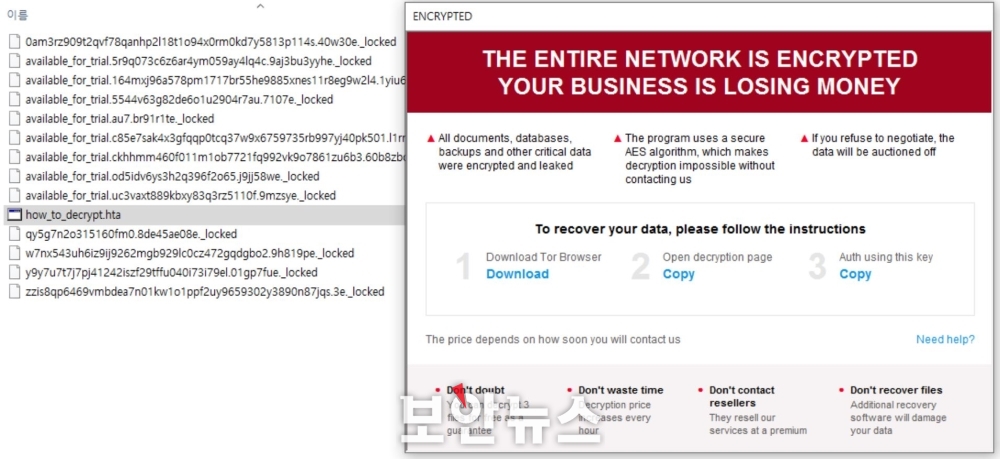

무차별 대입 공격, 사전 공격 이어져...비밀번호 어렵게 설정하고 주기적 변경으로 서버 보호 [보안뉴스 박은주 기자] MS-SQL 서버를 대상으로 트리고나(Trigona) 랜섬웨어 공격을 이어온 공격자가 ‘미믹(Mimic)’이라는 새로운 랜섬웨어를 활용하는 새로운 공격이 확인됐다. 기존 공격 사례와 비슷하게 MS-SQL 서버를 대상으로, 악성코드 설치 과정에서 MS-SQL 서버의 BCP(Bulk Copy Program) 유틸리티를 악용했다.  [이미지=ASEC] 안랩 시큐리티 인텔리전스 센터(ASEC)는 2024년 1월 초 BCP를 활용해 미믹 랜섬웨어를 설치하는 공격 사례를 확인했다. 이어서 같은 방식의 공격 사례에서 미믹 랜섬웨어 대신, 트리고나 랜섬웨어가 설치됐다. 미믹 랜섬웨어의 랜섬 노트에서 2023년 초부터 사용하고 있는 트리고나 랜섬웨어 공격자의 이메일 주소가 발견됐다. 또한 두 사례 모두 부적절하게 관리되는 MS-SQL 서버를 대상으로 공격을 이어가고, 악성코드 설치에 BCP를 사용하는 등 공통점이 드러났다. 이에 따라 ASEC는 미믹과 트리고나 랜섬웨어 공격자는 동일하다는 분석 결과를 내놓았다.  ▲암호화된 파일들과 랜섬노트[이미지=ASEC] 미믹 랜섬웨어는 암호화할 대상의 파일을 찾는 과정에서 에브리씽(Everything)이라는 파일 검색 프로그램을 악용하는 것이 특징이다. 시스템에 존재하는 파일을 더 빠르게 암호화하기 위해 에브리씽을 악용하는 것으로 보인다. 이외 개발 과정에서 소스 코드가 공개된 콘티(Conti) 랜섬웨어의 기능을 차용하기도 했다. ASEC는 부적절하게 관리되고 있는 MS-SQL 서버가 랜섬웨어 대상이라고 밝혔다. 외부에 노출되어 있으면서 계정 정보를 단순하게 설정해 무차별 대입 공격(Brute Force Attack)이나 사전 공격(Dictionary Attack)에 취약한 시스템이 그 대상이다. 공격자는 BCP를 이용해 악성코드를 생성하고, 정보 조회 및 자격 증명 정보를 탈취하며, 감염 시스템을 제어하기 위해 원격 관리 도구인 애니데스크(AnyDesk)를 설치하기도 했다. 특히, 최근 공격사례에서 확인된 악성코드는 미믹과 트리고나 랜섬웨어 공격자가 제작한 것으로 추정된다. 공격자를 안전 모드에서도 동작할 수 있게 만드는 ‘Launcher 악성코드’와 RDP 포트에 대한 포워딩을 지원하는 ‘Port Forwarder 악성코드’다. 트리고나와 미믹 랜섬웨어처럼 MS-SQL 서버를 대상으로 한 공격은 부적절하게 계정 정보를 관리하는 시스템에 대한 무차별 대입 공격과 사전 공격이 이어진다. 보안 관리자는 계정의 비밀번호를 추측하기 어려운 형태로 사용하고, 주기적으로 변경해 공격으로부터 데이터베이스 서버를 보호해야 한다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|