| VMware, EAP 플러그인 취약점 발견... 위험도 9.6으로 ‘매우높음’ 수준 | 2024.03.02 |

VMware의 Enhanced Authentication Plug-in(EAP)에서 보안 취약점 발견

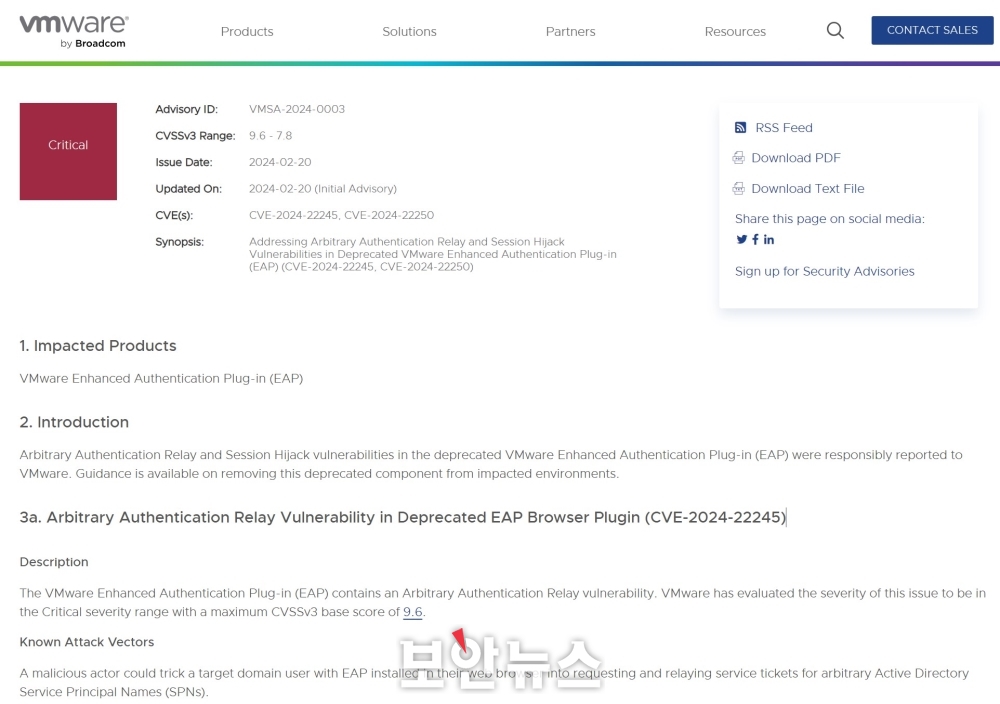

CVE-2024-22245, CVE-2024-22250으로 위험도 9.6 매우높음 수준...플러그인 제거해야 [보안뉴스 김경애 기자] VMware 제품에서 심각한 보안 취약점이 발견돼 이용자의 각별한 주의가 요구된다.  [이미지=vmware 홈페이지] 한국인터넷진흥원은 “VMware의 Enhanced Authentication Plug-in(EAP)에서 심각한 보안 취약점이 발견됐다”며 “영향받는 제품을 사용 중인 시스템 사용자는 해결 방안에 따라 플러그인을 제거해야 한다”고 권고했다. 해당 취약점은 CVE-2024-22245, CVE-2024-22250으로 2021년 지원이 중단된 Enhanced Authentication Plug-in(EAP) 인증 플러그인에서 발생하는 취약점이다. 이는 악의적인 행위자가 웹 브라우저에 EAP가 설치된 대상 도메인 사용자를 속여 임의의 SPN(Active Directory Service Principal Names)에 대한 서비스 티켓을 요청하고 중계할 수 있다. 따라서 이용자는 플러그인 및 서비스 제거 또는 서비스 중지 및 비활성화 등 참고사이트에 명시되어 있는 ‘Resolution’ 내용을 확인해 보안조치를 적용할 필요가 있다. 참고사이트는 아래와 같다. [1] https://www.vmware.com/security/advisories/VMSA-2024-0003.html [2] https://kb.vmware.com/s/article/96442 한국인터넷진흥원 이창용 팀장은 “보안 취약점 위험도가 9.6으로 Critical 등급”이라며 “이용자는 빠른 패치 적용이 중요하다”고 강조했다. 리니어리티 한승연 대표는 “이번 취약점 CVSS는 9.6으로 매우 높다”며 “다행히 보안연구원에 의해 제조사로 보고되어 제로데이 공격에 악용되지 않았고, 2021년 해당 플러그인 지원이 중단된 상태”라고 말했다. 이어 “하지만 위험도가 높은 만큼 해당 플러그인을 사용하는 기업은 사내에서 사용하는 소프트웨어의 버전을 전반적으로 점검할 것”을 당부했다. [김경애 기자(boan3@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|