| 구글 광고 추적 기능 악용한 정보탈취형 악성코드 유포 | 2024.04.07 |

구글 광고 추적 URL 대신 악성코드 유포지 주소 삽입, 사용자는 몰라

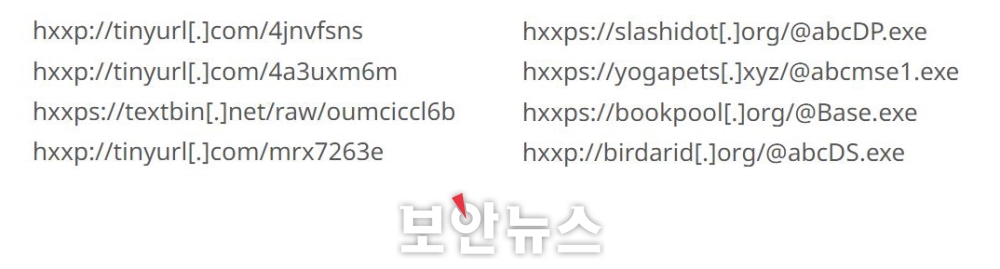

노션, 슬랙 등 협업 도구 프로그램으로 위장한 정보탈취형 악성코드 설치돼 타 검색엔진 또한 악성코드 유포에 악용될 수 있어...URL 확인하는 습관 들여야 구글, 시크릿 모드에서 사용자 정보 수집해 왔다는 사실 드러나기도 [보안뉴스 박은주 기자] 최근 구글 광고 추적 기능을 활용한 악성코드 유포 정황이 드러났다. 구글 광고를 악용해 사용자를 기만하는 형식의 공격으로, 노션(Notion)이나 슬랙(Slack)과 같은 글로벌 협업 도구 설치 프로그램으로 위장한 악성코드가 유포됐다. 또한 구글 이슈와 관련해서는 비공개 검색 기능 ‘시크릿 모드’에서 사용자 데이터를 수집하는 등 개인정보 침해 사실이 드러나기도 했다.  [이미지=gettyimagesbank] 공격자는 구글 광고의 추적 기능을 이용해 정상 사이트를 접속하는 것처럼 보이게 사용자를 속였다. 여기서 말하는 구글 광고 추적이란 광고주가 외부 통계 사이트 주소를 삽입해 사용자의 접속 관련 데이터를 모으고 통계에 활용할 수 있도록 하는 기능이다. 사용자 접속 통계 목적으로 활용되지만, 공격자가 이를 악용해 악성코드를 유포할 수 있다. 광고 추적 URL이 삽입되면, 사용자에게 보이진 않는다. 사용자가 배너를 클릭할 때 사용자에게 보이는 최종 URL이 아닌 추적 템플릿 URL로 접속하는 방식이다. 구글뿐만 아니라 통계 서비스를 위한 추적 기능을 제공하는 타 검색엔진 또한 공격자의 악성코드 유포에 악용될 수 있어 각별한 주의가 요구된다. 사용자에게는 광고에 표시된 주소가 아닌, 실제 접속 시 보이는 URL을 확인하는 습관을 들이는 게 안전하다. 안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면 접속된 페이지는 실제 협업 도구 페이지와 유사하게 제작됐으며, 사용자가 악성코드를 내려받도록 유도하고 있다. 유포된 악성코드는 공격자 서버에서 악성 파일 및 페이로드를 내려받았다. 파일명은 △Notion_software_x64_.exe △Slack_software_x64_.exe △Trello_software_x64_.exe△ GoodNotes_software_x64_32.exe 등 실제 사용되는 프로그램의 설치파일로 위장하고 있다. 주로 Inno Setup이나 NSIS(Nullsoft Scriptable Install System) 설치파일 형태를 보였다. 특히 노션으로 위장한 악성코드는 구글에서 노션 키워드 검색 시 사용자에게 노출된 것으로 확인됐다.  ▲악성코드 페이로드 접속·응답 URL[자료=ASEC] 실행된 악성코드는 Textbin, Tinyurl과 같이 텍스트를 저장할 수 있는 웹사이트를 이용해 악성 페이로드 주소에 접근한다. 해당 URL은 공격자가 악성 페이로드 주소를 가져오기 위해 접근한 URL과 접속 시 응답으로 받아오는 악성 페이로드 URL이다. 유포되는 악성코드는 정보탈취형(Infostealer)인 ‘Rhadamanthys’로 윈도우 정상 파일에 악성코드를 인젝션해서 실행하는 것으로 드러났다. 정상 파일에 의해 실행되기 때문에 사용자는 악성코드 감염을 인지하지 못한 상태로 정보가 탈취당하는 것이다.  ▲구글 시크릿 모드 시작 페이지[캡처=보안뉴스] 한편, 구글의 비공개 검색 기능 ‘시크릿 모드’에서 사용자 데이터를 수집하는 등 개인정보 침해 사실이 드러났다. 구글 고객센터에서는 ‘시크릿 모드’를 다른 사용자에게 탐색 내역을 공개하지 않는 기능이라 소개하고 있다. 그러나 정작 구글에서 시크릿 모드를 통해 데이터를 수집해 왔던 셈이다. 이에 일부 사용자들은 개인정보를 침해했다면서 구글을 상대로 소송을 제기했고, 그 결과 구글은 시크릿 모드에서 부적절하게 수집된 검색 데이터를 파기하기로 했다. 또한 시크릿 모드에서 데이터를 수집한다는 사실을 알리고, 타사 추적 기능을 끄기로 했다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|