| 빔 서비스 공급자 콘솔, 원격코드 실행 취약점 발견 | 2024.05.31 |

빔(Veeam), 백업 및 복제 도구로 가상·물리·클라우드 등 다양한 환경에서 사용 중

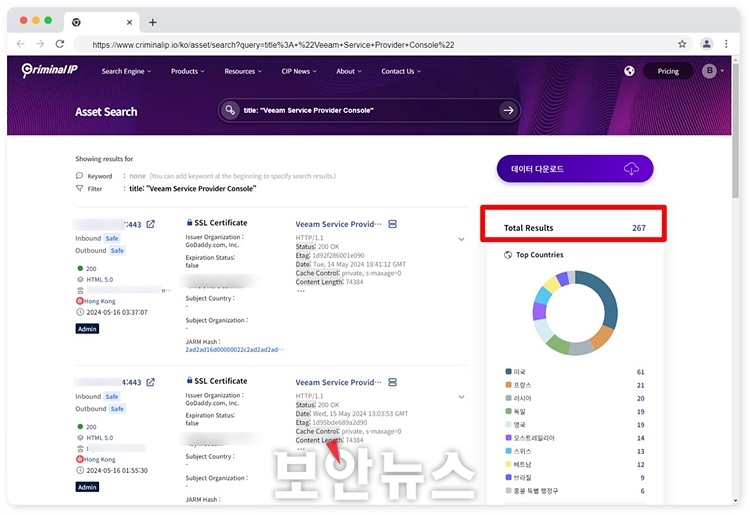

에이아이스페라, v7.0.0.18899 및 v8.0.0.19236 등 최신 패치에 취약점 조치 공유 [보안뉴스 김영명 기자] 빔(Veeam)의 VSPC(Veeam Service Provider Console, 빔 서비스 공급자 콘솔)에서 심각한 원격코드 실행(Remote Code Execution, RCE) 취약점 CVE-2024-29212가 발견됐다. 빔은 데이터 보호를 위해 가상, 물리적 환경, 클라우드 등 다양한 환경에서 사용되고 있는 백업 및 복제 도구다.  ▲Criminal IP로 검색한 외부에 노출된 Veeam Service Provider Console의 로그인 화면[자료=AI 스페라] 사이버 보안 전문기업 에이아이스페라(AI Spera)는 최근 빔 서비스 공급자 콘솔의 RCE 취약점에 대해 분석했다. 이번에 발견된 CVE-2024-29212는 빔이 제공하는 솔루션 중 빔 서비스 공급자 콘솔 제품의 다양한 버전에서 악용될 수 있는 원격코드 실행(RCE) 취약점이다. 해당 취약점은 관리 에이전트와 해당 구성요소 간의 서버 통신 프로세스에 사용되는, 안전하지 않은 역직렬화 방법으로 인해 발생하는 것으로 알려졌다. 아직 공식적으로 보고된 악용 사례는 없으며, 취약점 패치 버전은 취약점 공개 이후 빠르게 출시됐다. 취약한 VSPC을 사용할 경우 공격자가 이를 호스팅하는 서버를 원격으로 제어해 콘솔에서 관리되는 민감한 데이터를 유출하거나 손상시킬 수 있다. 따라서 빠른 취약점 패치가 필요하다. CVE-2024-29212의 영향을 받는 VSPC 버전은 4.0, 5.0, 6.0, 7.0, 8.0 등이다.  ▲Criminal IP Asset Search로 CVE-2024-29212의 영향을 받을 수 있는 Veeam을 찾은 결과[자료=AI 스페라] 취약점이 공개된 지 일주일이 지난 뒤 에이아이스페라에서 서비스하고 있는 위협 인텔리전스 검색엔진(Criminal IP)에서 외부에 노출된 VSPC를 검색했다. 검색 결과를 살펴봤을 때 총 267개의 서버가 발견됐다. 267개의 빔 장치가 모두 CVE-2024-29212 취약점에 영향을 받는 버전은 아니지만, 해커가 해당 취약점을 악용하려고 시도할 때 위와 같이 노출된 서버가 공격 대상이 될 가능성이 크다. 실제로 Criminal IP에 검색된 IP 주소의 VSPC가 가동되고 있는 443 포트에 접근하면 콘솔에 로그인할 수 있는 화면에 접속할 수 있다. 노출된 VSPC 서버를 보유한 국가를 살펴보면 전 세계 총 50개 국가에서 노출된 VSPC를 사용 중인 것으로 나타났다. 그 가운데 미국이 61개로 가장 많았으며, 프랑스가 21개, 러시아가 20개로 그 뒤를 이었다. 에이아이스페라 관계자는 “공격 표면에 노출된 장치는 해커의 공격 경로가 되기 쉽다”며 “특히 빔 서비스 공급자 콘솔과 같이 중요한 서비스의 취약점이 공개됐을 때에는 더욱 조심해야 한다”고 말했다. 이어 “현재 v7.0.0.18899와 v8.0.0.19236 버전의 최신 패치에 취약점 완화 조치가 적용돼 있으니 사용 중인 버전을 확인하고 최대한 빨리 업데이트를 적용해야 한다”고 덧붙였다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|