| 2024년 하반기 글로벌 위협 동향 분석해보니... 신규 산업 취약점 악용 속도 가속화 | 2024.06.03 |

포티넷, 산업·OT 분야 사이버 공격에 대한 ‘2023년 하반기 글로벌 위협 동향 보고서’ 발표

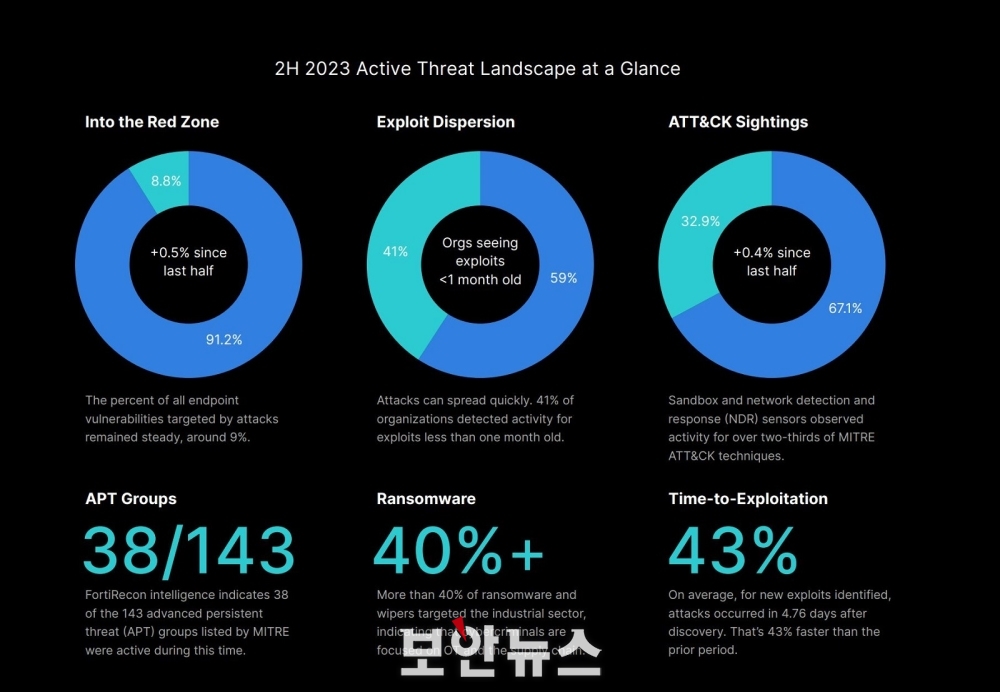

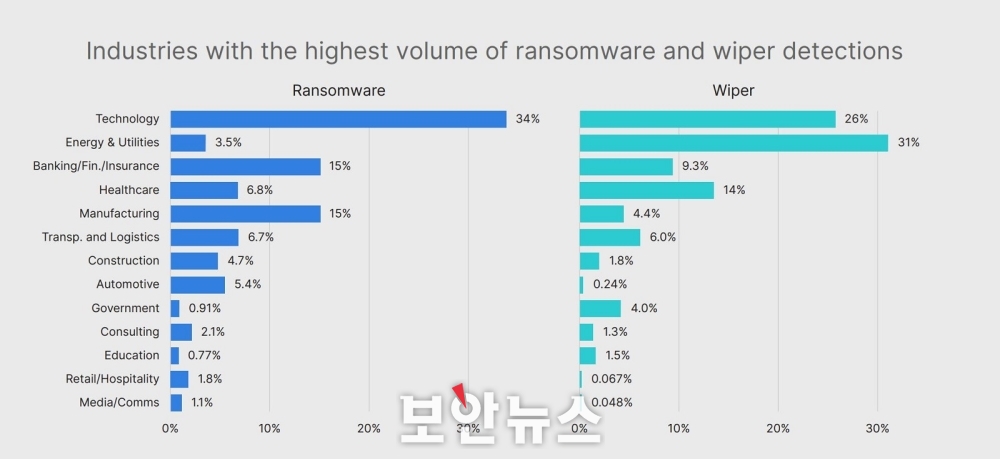

신규 취약점 악용 속도 지난 상반기 대비 43% 증가...15년 이상된 취약점 악용 사례도 빈번 랜섬웨어 공격 범위 축소...주요 산업 부문 타깃으로 선정하는 표적형 전략으로 수법 전환 [보안뉴스 이소미 기자] 2023년 하반기 사이버 공격자들의 취약점 악용 공격 속도가 점점 가속화되고 있는 것으로 나타났다. 이에 따라 선제적인 기업 내부 취약점 발견 및 패치 개발에 전념해야 하는 필요성도 동시에 부각됐다. 이를 위해서는 공급업체 역시 취약점 공개에 대해 보다 빠르고 투명하게 이루어져야 한다는 것이다. 네트워킹·보안 융합 솔루션 시장의 글로벌 사이버 보안 기업 포티넷 코리아(조원균 대표)는 3일 포티넷의 보안연구소인 포티가드랩의 ‘2023년 하반기 글로벌 위협 동향 보고서(FortiGuard Labs 2H 2023 Global Threat Landscape Report)’ 발표를 통해 사이버 공격자들이 사이버 보안 업계 전반에서 새롭게 확인된 익스플로잇 활용 속도와 산업·OT 분야를 타깃으로 하는 랜섬웨어 및 와이퍼 활동 증가에 대한 분석 내용을 소개했다. 참고로 해당 보고서는 2023년 하반기 위협 동향을 분석한 것이다.  ▲2023년 하반기 위협 동향[이미지=포티넷 보고서] ‘2023년 상반기 글로벌 위협 동향 보고서’와 마찬가지로, ‘포티가드랩’은 취약점 초기 릴리즈 이후 익스플로잇(취약점 공격)으로 전환되는데 걸리는 시간 및 높은 익스플로잇 예측 점수 시스템(EPSS : Exploit Prediction Scoring System, 이하 EPSS)을 가진 취약점이 더 빠르게 악용되는지의 여부와 EPSS 데이터를 사용해 평균적인 악용 시간을 예측할 수 있는지 등의 여부 등을 파악하고자 했다. 사이버 공격자들, 신규 취약점 외에 오래된 엔데이(N-Day) 취약점도 여전히 악용 보고서에 의하면, 2023년 하반기에 공격자들은 새로 공개된 취약점을 악용하는 속도가 2023년 상반기보다 43%나 빨라졌다. 이는 공급업체들이 익스플로잇이 발생하기 전 내부적으로 취약점을 발견하고 패치를 개발하는 데 전념해야 한다는 점(제로데이 취약점 완화 사례와 동일)을 시사한다. 보고서에서는 사이버 공격자들이 ‘엔데이(N-Day) 취약점’을 악용하기 전 고객들이 자산을 효과적으로 보호하는데 필요한 정보를 확보할 수 있도록 공급업체들이 선제적이고 투명하게 취약점을 공개해야 한다고 강조했다. 포티넷 원격 수신정보(텔레메트리)에 의하면 한 달도 채 되지 않은 시그니처에서 익스플로잇을 탐지한 조직은 41%였으며, 대부분의 조직들(98%)이 최소 5년간 존재하고 있는 엔데이(N-Day) 취약점을 탐지한 것으로 나타났다. 문제는 일부 엔데이(N-Day) 취약점이 15년 이상 패치되지 않은 상태로도 존재한다는 것이다. 포티가드랩은 15년 이상 된 취약점을 악용하는 위협 공격자들이 많다는 점을 강조했다. 따라서 CISO와 보안팀이 새로 발견된 취약점만 살펴서는 안 된다는 것이다. 보고서에서는 기업들이 ‘보안 위생(Security Hygiene)’에 대한 경각심을 유지하면서 네트워크의 전반적인 보안을 향상시키기 위해 ‘네트워크 회복탄력성 연합(Network Resilience Coalition)’과 같은 조직의 베스트 프랙티스 및 지침을 활용해 일관된 패치 및 프로그램 업데이트를 실시하고 신속하게 조치를 취해야 한다고 촉구했다. 랜섬웨어 공격 기존 ‘무작위 배포’ 전략에서 산업 부문 타깃 ‘표적 배포’ 전략으로 2022년에 포티가드랩은 ‘레드존(Red Zone)’이라는 개념을 도입해 위협 행위자가 잘 알려진 모든 엔드포인트 취약점 중 9% 미만을 공격 대상으로 특정 취약점을 악용할 가능성을 제기했다. 이를 위해 지난 세 차례에 걸쳐 발표한 글로벌 위협 동향 보고서에는 엔드포인트를 표적으로 삼는 취약점의 총 개수를 살펴봤다. 2023년 하반기 조사에 의하면 엔드포인트에서 관찰된 모든 CVE 중 0.7%만이 실제로 공격을 받고 있는 것으로 나타났다. 이를 통해 보안팀이 우선순위를 두고 집중해야 할 활성화된 공격 범위는 훨씬 더 적다는 것을 알 수 있다.  ▲랜섬웨어 및 와이퍼 탐지량이 가장 많은 산업[이미지=포티넷보고서] 포티넷의 모든 센서에서의 랜섬웨어 탐지율은 2023년 상반기 대비 70%나 감소한 것으로 나타났다. 이는 공격자들이 기존에 무작위로 배포하던 ‘스프레이 앤드 프레이(Spray and Pray)’ 전략에서 벗어나 주로 에너지·의료·제조·운송·물류·자동차 산업을 표적으로 삼는 접근 방식으로 전환했기 때문이라고 분석했다. 사실상 전체 랜섬웨어 및 와이퍼 샘플의 44%가 산업 부문을 표적으로 삼고 있는 것으로 나타났다. 2023년 상반기 대비 봇 트래픽은 안정적으로 유지되는 것으로 나타났으며, △Gh0st △Mirai △ZeroAccess 등 지난 몇 년간 가장 두드러진 봇넷이 계속 나타난 것으로 나타났다. 또한 2023년 하반기에는 △AndroxGh0st △Prometei △DarkGate 등 3개의 새로운 봇넷이 등장했다. 참고로 봇넷은 첫 탐지 후 명령제어(C&C) 통신이 중단되는데 평균 85일이 소요되는 것으로 나타났다. 2023년 하반기 마이터(MITRE)에 등재된 143개의 지능형 위협(APT) 그룹 중 38개가 활동한 것으로 분석됐다. 포티넷의 디지털 리스크 보호 서비스인 ‘포티레콘(FortiRecon)’의 인텔리전스에 의하면 2023년 하반기에 마이터(MITRE)가 추적하는 143개 그룹 중 38개 그룹이 활동한 것으로 나타났다. 이 중 △라자루스 그룹(Lazarus Group) △Kimusky △APT28 △APT29 △Andariel △OilRig가 가장 활발하게 활동했다. 사이버 범죄자들의 긴 수명과 장기적인 캠페인에 비해 APT 및 국가 주도 사이버 그룹(Nation-state Cyber Groups)의 표적화 특성과 상대적으로 짧은 수명의 캠페인 등을 고려해 포티가드랩은 이 분야의 진화 및 활동량을 지속적으로 추적할 계획이다. 포티가드랩의 CSS(Chief Security Strategist) 겸 위협 인텔리전스 부문 글로벌 부사장(VP)인 데릭 맨키(Derek Manky)는 “포티가드랩의 2023년 하반기 글로벌 위협 동향 보고서는 위협 행위자들이 새롭게 공개된 취약점을 얼마나 빠르게 악용하고 있는지를 지속적으로 보여주고 있다”면서, “나날이 진화하는 위협 환경에서는 공급업체와 고객 모두 각자의 역할이 중요하다”고 강조했다. 이어 그는 “공급업체는 제품 개발 수명 주기의 모든 단계에서 강력한 보안 조사 도입과 취약점 공개에 대한 투명성과 책임감을 가져야 한다”면서, “미국표준기술연구소(NIST)에 의해 인용된 바와 같이 지난해 2천여 개 공급업체가 2만6,447개 이상의 취약점을 발견한 것으로 알려졌고 이러한 익스플로잇 위험을 줄이기 위해서는 고객들이 엄격한 적용 방식을 유지하는 것이 매우 중요하다”고 덧붙였다. 한편 포티넷의 ‘2023년 하반기 글로벌 위협 동향 보고서’의 보다 자세한 내용은 웹사이트를 참고하면 된다. [이소미 기자(boan4@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|