| 북한 해킹그룹 안다리엘, 국내 기업 대상으로 APT 공격 | 2024.06.08 |

안다리엘, 도라 RAT·네스트도어 등 악성코드 악용한 APT 공격...일부 도구 라자루스와 비슷

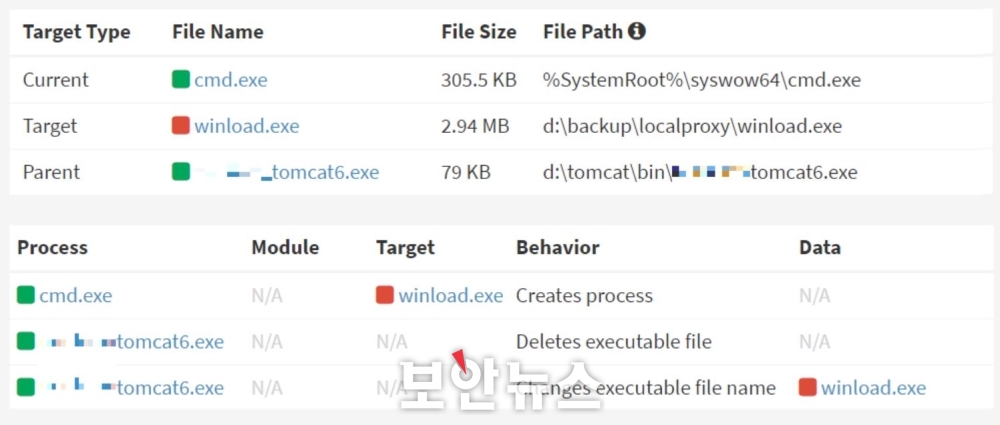

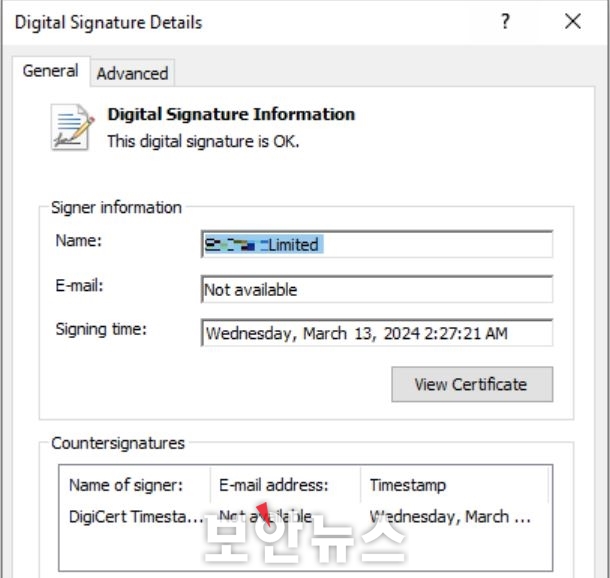

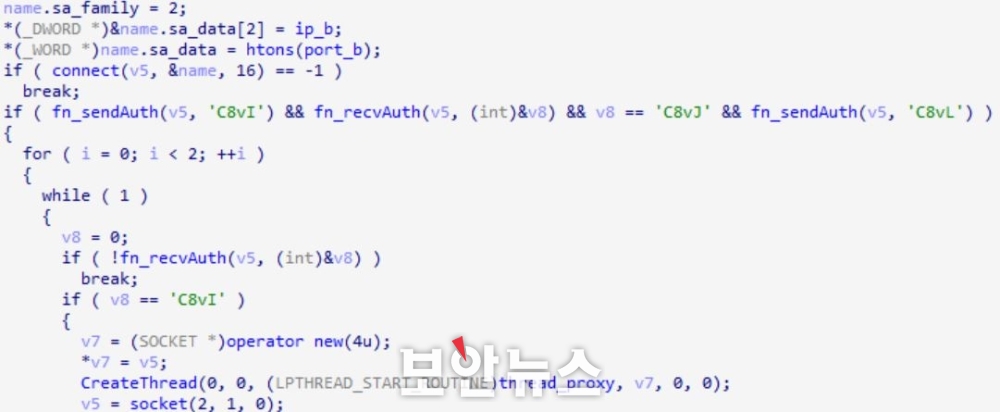

영국 소프트웨어 개발 업체 인증서 도용해 악성코드 서명 출처 불분명한 메일 첨부파일, 웹 페이지에서 내려받은 실행 파일 각별히 주의해야 [보안뉴스 박은주 기자] 북한 해킹그룹 ‘안다리엘’이 국내 제조업, 건설 업체와 교육기관을 대상으로 APT(Advanced Persistent Threat) 공격을 펼친 정황이 발견됐다. 악성코드를 감염시켜 시스템을 제어하고, 데이터를 탈취한 것이다.  [이미지=gettyimagesbank] ASEC(안랩 시큐리티 인텔리전스 센터)에 따르면 안다리엘은 아파치 톰캣(Apache Tomcat)을 운영 중인 웹 서버를 공격해 악성코드를 유포했다. 2013년 제작된 아파치 톰캣이 동작하고 있어 다양한 취약점 공격이 가능한 조건이었다.  ▲아파치 톰캣을 통해 설치된 악성코드[자료=ASEC] 안다리엘이 APT 공격 시 사용하는 악성코드는 △Dora(도라) RAT △네스트도어(Nestdoor)가 대표적이며 △백도어 △키로거(Keyloger) △클립로거(Cliploger) △스틸러(Stealer) △프록시 도구가 있다.  ▲유효한 인증서로 서명된 도라RAT[자료=ASEC] 네스트도어는 안다리엘이 자주 사용하는 공격 도구로 공격자 명령을 전달받아 감염 시스템을 제어할 수 있는 RAT 악성코드다. 2022년 VMware Horizon 제품의 Log4Shell 취약점을 공격할 때 사용된 TigerRAT과 동일한 C&C 서버를 공유하는 것으로 드러났다. 즉 국내 기업을 대상으로 하는 공격과 더불어 Log4Shell 취약점을 악용한 공격 등 여러 공격에 함께 사용되는 셈이다.  ▲공격에 사용된 프록시 도구[자료=ASEC] ASEC는 “구체적인 유포 경로는 확인되지 않았지만 2024년 초에는 OpenVPN을 위장해 유포한 사례가 확인됐다”고 밝혔다. 특히 네스트도어는 작업 스케줄러에 악성코드를 등록해 감염 지속성을 유지하며 C&C 서버와 통신한다. 이때 작업 스케줄러가 치료되지 않을 시 해당 시스템에는 지속해서 감염이 이뤄지게 된다. 한편, 공격에 사용된 프록시 도구는 라자루스 그룹 공격 사례에서 발견되기도 했다. 안다리엘은 안보와 관련 정보를 획득하기 위해 공격을 전개하던 과거와 달리 금전적 이득을 목적으로 한 공격을 수행하고 있다. 초기 침투 시 주로 스피어 피싱 공격이나 워터링 홀 공격, 소프트웨어 취약점을 노린다는 특징이 있다. 주로 추가적인 취약점을 이용해 악성코드를 내부망에 유포하는 정황이 확인됐다. 이를 예방하기 위해서는 출처가 불분명한 메일 첨부파일이나 웹 페이지에서 내려받은 실행 파일은 각별히 주의해야 한다. 기업보안 담당자는 자산관리 솔루션이나 접근통제 솔루션 등 기업에서 사용하는 소프트웨어와 OS, 인터넷 브라우저 등 프로그램을 최신 버전으로 업데이트해 취약점 공격을 예방해야 한다. [박은주 기자(boan5@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|