| 록빗 2.0 암호화 추정 침해사고 발생, 침해 프로세스 살펴보니 | 2024.08.25 |

에브리존 화이트디펜더, ‘록빗 2.0’ 랜섬웨어 침해사고 분석

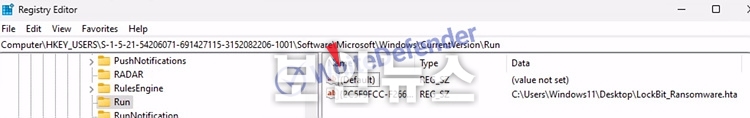

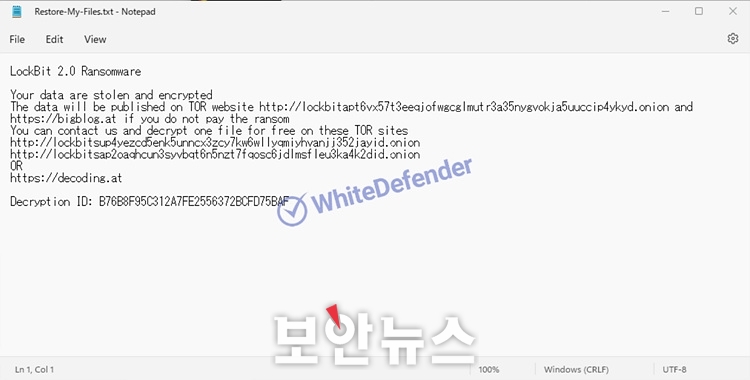

[보안뉴스 김영명 기자] 모든 파일을 ‘.lockbit’ 확장자로 암호화하는 형태로 추정되는 침해사고가 최근 발생했다. 해당 랜섬웨어는 ‘록빗 2.0’(Lockbit 2.0)으로 감염된 PC의 모든 파일을 ‘파일명.확장자.lockbit’의 형식으로 변경하는 모습을 보이고 있다.  ▲랜섬웨어 감염 후 변경된 바탕화면이 변경된 모습[자료=에브리존 화이트디펜더] 에브리존 화이트디펜더는 최근 록빗 2.0 랜섬웨어 침해 프로세스를 분석했다. 록빗 2.0은 C++ 기반의 랜섬웨어로 주로 피싱 메일을 통해 공격한다. 이 랜섬웨어는 FNA 해싱 알고리즘을 사용해 라이브러리 자체를 난독화한 후 동적으로 API를 사용하기 때문에 정적으로는 정보 추출을 어렵게 한다. 또한 암호화가 완료된 이후에는 레지스트리 내 시작프로그램에 mshta.exe 파일을 등록, 재부팅 이후 시작될 때마다 자동으로 실행할 수 있도록 세팅하는 모습을 보이고 있다.  ▲시작프로그램에 랜섬노트 등록[자료=에브리존 화이트디펜더] 록빗 2.0 랜섬웨어 감염 후 모습과 랜섬노트의 내용을 보면, 록빗 2.0 공격자는 공격 대상 PC의 공격이 끝나면 해당 PC가 랜섬웨어에 감염됐음을 알리는 내용을 PC의 배경화면으로 세팅하게 된다. 바탕화면에 설정된 내용의 주 메시지는 ‘All Your Important Files are Stolen and Encrypted!’라는 제목으로 모든 중요한 파일이 탈취되고 암호화됐음을 알리는 내용이다. 또한 암호화를 진행할 때 ‘파일명.확장자.lockbit’ 형식으로 모든 파일을 변경한다.  ▲암호화 진행 후 남겨진 랜섬노트[자료=에브리존 화이트디펜더] 에브리존 화이트디펜더 보안팀은 “록빗 2.0에 감염되면 결제안내를 알리는 랜섬노트는 ‘Restore-My-Files’라는 이름의 텍스트(.txt) 파일 또는 ‘mshta.exe’라는 파일명으로 실행된다”며 “파일 잠금을 해제하기 위해서는 몸값을 지불해야만 가능한데 대부분 비트코인을 요구하고 있다”고 설명했다. [김영명 기자(boan@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|