| 해커, AI 에이전트 이용 5분 만에 솔라팜 무력화... 에너지 인프라 보안 취약 | 2025.12.18 |

공격자, 쓰기 권한 레지스터 자동 탐색해 명령 주입

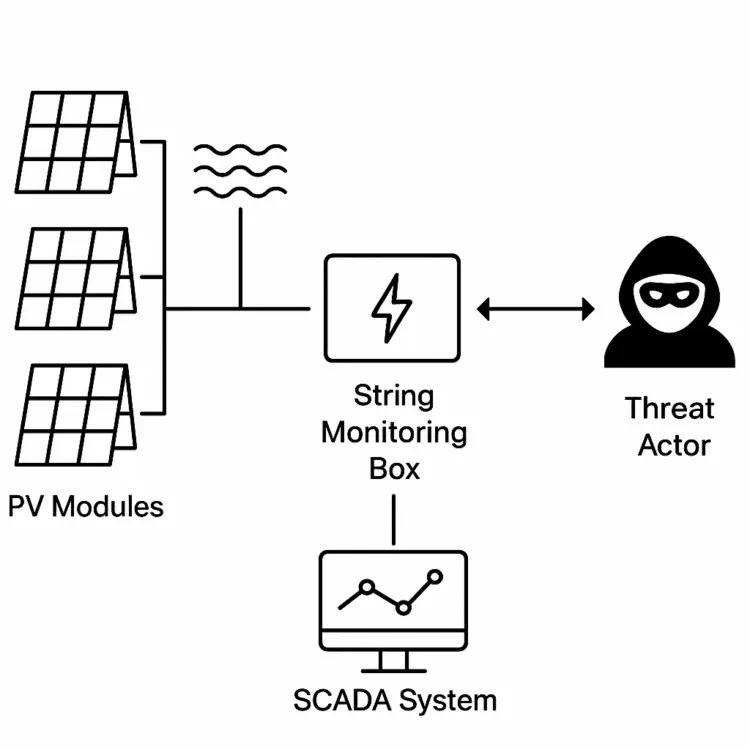

운영자 권한 탈취 없이도 제어 가능한 구조적 취약점 에너지 인프라, 사이버 공격 고위험 표적으로 부상 [보안뉴스 김형근 기자] 새로운 형태의 인터넷 기반 공격이 태양광 발전 인프라를 고위험 표적으로 만들고 있다. 해커들이 개방된 포트와 무료 도구만 써서 몇 분 만에 에너지 생산을 방해할 수 있다.  [자료: gettyimagesbank] 대규모 태양광 발전소 솔라팜은 원격감시제어시스템(SCADA) 컨트롤러와 스트링 모니터링 박스 같은 네트워크 OT에 의존한다. 이 장치들 중 다수는 보안 기능이 없는 레거시 프로토콜 모드버스(Modbus)를 사용한다. 그러나 장치가 온라인에 노출되면, 공격자는 단일 패킷으로 제어 명령을 보내 맑은 날에도 전력을 차단할 수 있다. 이스라엘 보안 기업 케이토네트웍스 연구진은 모드버스 기반의 스트링 모니터링 박스를 표적으로 한 대규모 정찰 및 공격 시도를 발견했다. 공격자는 일반적으로 502번 포트에 노출된 모드버스 오버 TCP를 악용한다. 이를 통해 장치 상태를 읽고 제어 비트를 조작해 태양광 ‘스트링’의 전원을 켜거나 끌 수 있다. 제로데이 취약점이나 복잡한 페이로드는 필요 없다. 기본 설정으로 개방돼 있는 서비스와 보안이 취약한 프로토콜이 문제다. 장치가 식별되면, 첫 탐침부터 전력 중단까지 몇 분만에 수행할 수 있다. 이 공격은 스캐닝, 지문 인식, 명령 주입을 자동화하는 AI 에이전트 프레임워크와 결합될 때 더욱 확장된다. AI 기반 자동화 도구는 대규모 IP 대역을 신속하게 스캐닝해 노출된 모드버스 서비스를 식별하고 쓰기 권한이 부여된 레지스터를 대상으로 임의 명령 주입 가능성을 초고속으로 점검한다.  ▲솔라팜 시스템 공격 개념도 [자료: 케이토네트웍스] 솔라팜의 약점은 PV 스트링과 SCADA 시스템을 연결하는 모드버스 기반 스트링 모니터링 박스에 있다. 공격자는 이 박스를 장악해 로그 SCADA 운영자가 된다. 그들은 간단한 모드버스 기능 코드를 사용해 제어 레지스터 값을 조작해 시스템 상태를 변경할 수 있다. 많은 배포 환경에서 이 박스들은 IT와 OT 네트워크 간 분리가 없는 네트워크에 있어 측면 이동이 쉽다. 공격자는 Nmap, mbpoll 등의 도구를 사용하며 0xAC00 같은 특정 레지스터에 값을 써서 PV 스트링을 끌 수 있다. AI 로직에 의해 이 명령이 반복되면, 공격자는 인버터에 무리를 일으키거나 몰래 생산량을 감소시킬 수 있다. [김형근 기자(editor@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|