| “한글파일 열었더니 해킹” 北 연계 APT37 ‘아르테미스’ 공격 포착 | 2025.12.22 |

공공·안보·정책 연구 겨냥 HWP 위장 스피어피싱 메일 유포

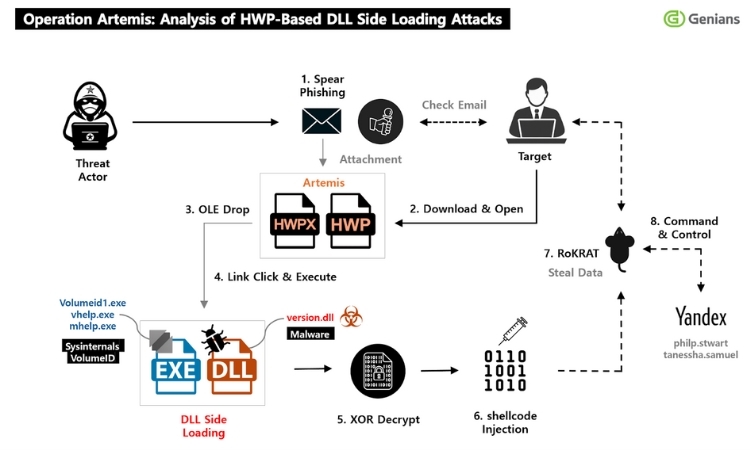

[보안뉴스 여이레 기자] 북한 연계 해킹조직 APT37이 한글 문서(HWP)와 DLL 사이드 로딩 기법을 결합한 새로운 정밀 표적 공격을 수행한 정황이 드러났다.  ▲스태가노그래피 샘플 [자료: 지니언스] 22일 보안 가업 지니언스는 정상 문서로 위장한 스피어피싱 메일을 출발점으로 다단계 실행 체인과 클라우드 인프라를 활용한 명령제어(C2) 통신을 통해 은밀하게 정보 탈취를 노리는 ‘작전명 아르테미스’(Artemis) 캠페인을 포착했다고 밝혔다. 이번 공격에서 위협 행위자는 먼저 국내 공공·안보·정책 연구 분야 등을 겨냥한 것으로 보이는 HWP 문서를 미끼로 활용했다. 사용자가 문서를 열면 문서 내부 매크로나 OLE·링크 요소 등을 매개로 추가 실행 파일이 호출되며, 이후 감염 체인이 단계적으로 전개되는 구조다. 다음 단계에선 시스인터널스(Sysinternals) 유틸리티 등 정상 프로그램을 로더로 악용해 같은 경로에 위치한 악성 version.dll을 우선 로드하는 전형적 DLL 사이드 로딩 기법이 사용됐다. 공격 흐름은 드로퍼, 로더(EXE), 악성 DLL, 최종 페이로드로 이어지며, 중간 단계 상당수가 메모리에서만 동작하는 파일리스 방식으로 구현돼 분석과 탐지를 어렵게 한다. 최종 페이로드는 감염 시스템의 환경 정보 수집, 원격 명령 실행, 추가 모듈 다운로드 등 정찰 및 스파이 활동에 최적화된 원격제어형 악성코드 계열로 추정된다. 이를 통해 위협 행위자는 장기간 은닉 상태를 유지하며 내부망 탐색, 중요 문서 검색, 계정 탈취 등 후속 공격 발판을 확보할 수 있다. 이 캠페인에선 네트워크 단계에서 러시아 클라우드 플랫폼 얀덱스(Yandex) 클라우드의 API가 명령제어(C2) 또는 데이터 유출 통로로 악용됐다. 별도 악성 서버 대신 대형 클라우드 서비스를 경유함으로써 보안 솔루션의 차단 정책을 우회하고 인프라 추적을 어렵게 하려는 의도가 반영된 것으로 풀이된다.  ▲공격 흐름 개요도 [자료: 지니언스] 업계는 이번 아르테미스 캠페인이 오래 전부터 알려진 HWP 스피어피싱과 DLL 사이드 로딩이라는 비교적 전통적 기법을 사용하면서도 파일리스 기법과 클라우드 인프라 악용을 결합해 탐지 난도를 크게 높였다는 점에 주목하고 있다. 단순 시그니처·정적 분석 중심의 방어 체계만으론 이 같은 복합 공격을 선제적으로 차단하는 데 한계가 있다는 지적이다. 지니언스는 “HWP 등 문서형 첨부파일을 다루는 업무 단말에 대해 엔드포인트 행위 기반 탐지·대응 체계를 필수적으로 적용하고, 프로세스 체인과 DLL 로딩 행위, 클라우드 서비스로 향하는 외부 트래픽에 대한 상시 모니터링이 필요하다”고 밝혔다. [여이레 기자(gore@boannews.com)] <저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지> |

|

|

|